Ferramentas desempenham um papel vital no trabalho de Pentest, facilitando a obtenção de informações sobre alvos específicos, acesso ao sistema e a exfiltração de dados.

Com tantas delas disponíveis, pode ser desafiador tomar decisões sobre quais são mais adequadas às suas necessidades.

Claro que cada um pode ter a sua preferência, mas nesse artigo vamos listar as dez mais utilizadas por hackers éticos.

O que considerar?

Qual problema você está tentando resolver?

Comece identificando a lacuna de recursos da ferramenta de teste de penetração que você está tentando preencher para esclarecer as características e funcionalidades que ela precisa fornecer.

Quem precisará usá-la?

Para avaliar custos e requisitos, considere, sobretudo, quem usará o software e quantas licenças serão necessárias. Você precisará avaliar se serão apenas alguns pentesters ou se toda a organização precisará de acesso.

Quando isso estiver claro, vale a pena considerar se você está priorizando facilidade de uso para todos ou rapidez para os usuários avançados.

Com quais outras ferramentas ela precisa funcionar?

Esclareça quais você está substituindo, quais permanecerão e as que você precisará integrar, como outras de teste, de automação ou software de rastreamento de bugs.

Você precisará decidir quais delas precisarão se englobar entre si ou se pode substituir várias por apenas uma de teste de penetração consolidada.

Quais resultados são importantes?

Considere o resultado que o software precisa fornecer para ser considerado um sucesso. Logo, pense em que capacidade você deseja obter, ou o que deseja melhorar e como mensurar o êxito.

Por exemplo, um resultado poderia ser a capacidade de obter uma maior visibilidade do desempenho. Você poderia comparar as características de cada uma, mas se não estiver pensando nos resultados que deseja alcançar, poderá desperdiçar muito tempo valioso.

Como funcionaria dentro da sua organização?

Primeiramente, considere a seleção de software junto com seus fluxos de trabalho e metodologia de entrega.

Em seguida, avalie o que está funcionando bem e as áreas que estão causando problemas que precisam ser resolvidos. Lembre-se de que cada empresa é diferente.

Não assuma que, porque uma ferramenta é popular, ela funcionará em sua organização.

Com isso em mente, vamos listar 10 ferramentas essenciais:

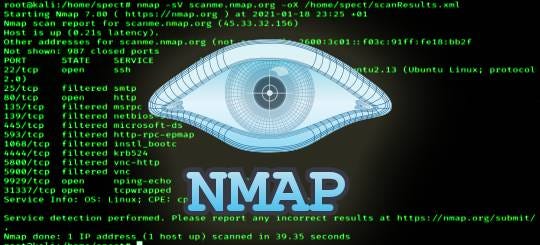

1- Nmap

O Nmap é um dos scanners de portas mais robustos disponíveis, amplamente reconhecido e utilizado há décadas. Sua comunidade ativa constantemente o aprimora e oferece novas funcionalidades.

Exemplo de uso:

Para um PenTest do tipo Gray Box, onde há acesso VPN, mas falta conhecimento da rede do cliente, o Nmap é uma escolha natural. Com cautela para evitar detecção por firewalls, ele pode identificar hosts e suas portas de serviço.

2- Wireshark

Este analisador de pacotes de rede é indispensável para ataques passivos, permitindo a captura de credenciais transmitidas na rede.

Exemplo de uso:

Ao realizar um PenTest, o Wireshark pode ser empregado para sniffar a rede em busca de credenciais transmitidas em texto simples, como em protocolos HTTP, Telnet e FTP.

3- Shodan

O Shodan é um mecanismo de busca e indexação de dispositivos conectados à internet, desde computadores até sistemas de controle industrial.

Exemplo de uso:

Durante um teste, o Shodan pode fornecer informações cruciais sobre um host, bastando inserir seu IP na barra de pesquisa para obter detalhes relevantes.

4- Setoolkit

Este kit de ferramentas de engenharia social possibilita a criação de vetores de ataque excepcionais, como clonagem de sites para phishing.

Exemplo de uso:

Para comprometer um alvo específico e coletar suas credenciais de e-mail, por exemplo, o Setoolkit oferece recursos eficazes de engenharia social.

Mais algumas…

5- Hydra

A ferramenta Hydra é ideal para ataques de força bruta online em diversos protocolos de rede, como FTP, SSH e HTTP.

Exemplo de uso:

Embora ataques de força bruta possam gerar alertas, o Hydra pode ser útil para quebrar senhas em protocolos vulneráveis, como HTTP.

6- John The Ripper

Este poderoso utilitário é especializado em força bruta offline, sendo capaz de quebrar hashes de senhas com eficiência.

Exemplo de uso:

Seja para obter acesso a sistemas comprometidos ou recuperar senhas de bancos de dados, o John The Ripper é uma ferramenta essencial.

7- Metasploit

O Metasploit é um framework completo para testes de invasão, oferecendo recursos para exploração, pós-exploração e gestão de alvos.

Exemplo de uso:

Com o Metasploit, é possível explorar vulnerabilidades, obter acesso a sistemas comprometidos e até mesmo escalar privilégios durante um Pentest.

8- Burp Suite

Esta ferramenta atua como um proxy web, permitindo testar e manipular requisições antes que elas alcancem o servidor.

Exemplo de uso:

É essencial para identificar e explorar vulnerabilidades em aplicações web, como injeções de SQL, XSS e CSRF.

9- SQLMap

Especializado em exploração de vulnerabilidades de injeção SQL, o SQLMap é uma ferramenta poderosa para identificar e explorar falhas em bancos de dados.

Exemplo de uso:

Para identificar e explorar vulnerabilidades de injeção SQL em aplicações web, o SQLMap é uma escolha eficaz, permitindo a exfiltração de dados sensíveis.

10- Dirb

Este crawler é útil para enumerar diretórios e páginas de websites, facilitando a identificação de páginas administrativas e diretórios ocultos.

Exemplo de uso:

O Dirb é uma ferramenta eficaz para mapear a estrutura de um website, revelando páginas e diretórios que podem conter vulnerabilidades.

CONCLUSÃO

Embora todas sejam úteis, é essencial combiná-las com conhecimento técnico e estratégia. Antes de utilizar qualquer uma delas, é necessário planejar cuidadosamente para evitar impactos indesejados nos sistemas alvo.

Investir em conhecimento técnico sólido é fundamental, pois são apenas instrumentos que exigem interpretação e expertise para serem eficazes.

Com os cursos da Solyd One, além de todas essas ferramentas, você vai dominar todas as habilidades necessárias para se tornar como hacker ético certificado.

São mais de 30 cursos que você pode fazer para se tornar um profissional devidamente certificado e requisitado no mercado.

Você terá acesso a labs que simulam situações reais, grupo de networking pelo WhatsApp, 5 certificações práticas e participar de uma comunidade que lhe dará todo o suporte que precisar.

Vai aprender a realizar testes de invasão, identificar vulnerabilidades e se preparar para atuar no mercado de trabalho e até ganhar uma grana extra em programas de Bug Bounties, diga-se de passagem.

Aproveite a oportunidade para investir na sua carreira, se tornar o próximo especialista em segurança cibernética e receber uma excelente remuneração por isso.