O Ataque Man-in-the-Middle, também conhecido como MITM, representa uma das ameaças cibernéticas mais insidiosas e sofisticadas da era digital.

Conforme os dados demonstram, certamente esses ataques correspondem a aproximadamente 35% de toda atividade maliciosa de exploração online, tornando-se uma preocupação fundamental para especialistas em segurança de dados.

Consequentemente, entender as nuances desse tipo de ataque tornou-se essencial para qualquer pessoa ou organização que depende de comunicações digitais seguras.

De forma que possamos compreender a magnitude do problema, analogamente a um interceptador telefônico da era analógica, os criminosos cibernéticos posicionam-se secretamente entre duas partes que acreditam estar se comunicando diretamente.

Todavia, diferentemente das interceptações telefônicas tradicionais, os ataques MITM modernos exploram vulnerabilidades em protocolos web, redes Wi-Fi e sistemas de certificação digital, permitindo não apenas escutar conversas, mas também alterar, manipular e redirecionar informações críticas em tempo real.

Ademais, a evolução tecnológica trouxe consigo uma expansão significativa das superfícies de ataque disponíveis para criminosos.

Sobretudo com o crescimento exponencial do uso de dispositivos móveis, Internet das Coisas (IoT) e trabalho remoto, as oportunidades para interceptação maliciosa multiplicaram-se dramaticamente. Logo, torna-se imperativo que profissionais de TI, hackers éticos envolvidos em pentest e organizações desenvolvam uma compreensão abrangente dessas técnicas para implementar defesas eficazes.

Definição e Conceitos Fundamentais

O conceito por trás do Ataque Man-in-the-Middle é surpreendentemente simples, mas suas implicações são devastadoras para a segurança de dados.

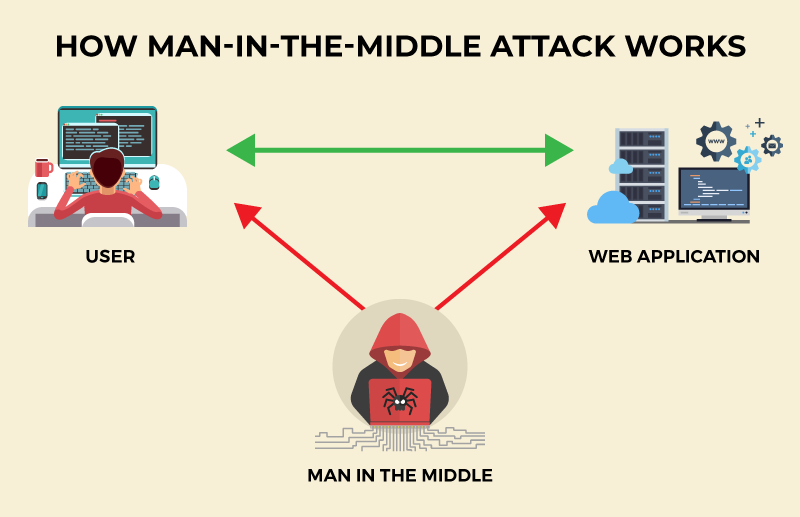

Essencialmente, conforme demonstrado pelos especialistas em cibersegurança, um ataque MITM ocorre quando um agente malicioso consegue se posicionar secretamente entre duas partes comunicantes, interceptando, lendo e potencialmente alterando todas as informações trocadas.

Para que possamos visualizar melhor, imagine duas pessoas conversando em uma sala. Então, um terceiro indivíduo, invisível para ambos, posiciona-se entre eles, ouvindo cada palavra e, ocasionalmente, sussurrando informações diferentes para cada lado.

De maneira idêntica, no mundo digital, o atacante insere-se na comunicação entre um usuário e um servidor, criando a ilusão de que a conversa permanece privada e segura.

Anatomia Técnica do Ataque

Fundamentalmente, qualquer comunicação digital vulnerável pode ser alvo de um ataque MITM. Com efeito, os criminosos exploram fraquezas em diversos níveis da comunicação de rede:

Manipulação de protocolos HTTP/HTTPS, interceptação de emails e alteração de conteúdo web.

Exploração de vulnerabilidades em DNS, ARP e DHCP para redirecionar tráfego.

Criação de pontos de acesso Wi-Fi falsos e interceptação de comunicações sem fio.

Sequestro de sessões ativas e roubo de cookies de autenticação.

Impacto nas Organizações Modernas

Atualmente, as consequências de ataques MITM bem-sucedidos estendem-se muito além do simples roubo de credenciais.

De acordo com investigações recentes, organizações vítimas desses ataques enfrentam perdas financeiras médias superiores a $700 milhões, considerando custos de investigação, remediação e compensação de clientes.

Então por que estamos lhe contando isso?

Primeiramente, porque a sofisticação crescente desses ataques exige uma compreensão profunda de suas mecânicas operacionais.

Além disso, o desenvolvimento de contramedidas eficazes depende fundamentalmente do conhecimento detalhado das técnicas empregadas pelos atacantes.

Como funcionam os Ataques Man-in-the-Middle

Em resumo, o mecanismo operacional de um ataque MITM desenvolve-se tipicamente em duas fases distintas: interceptação e decriptografia.

Ou seja, no momento em que o atacante consegue estabelecer sua posição privilegiada na comunicação, ele ganha capacidade de monitorar, alterar e manipular dados em tempo real.

Fase 1: Interceptação

Durante a fase de interceptação, conforme demonstrado em análises forenses, os atacantes empregam diversas técnicas sofisticadas para redirecionar o tráfego de rede através de seus sistemas:

Spoofing de Wi-Fi: Criação de pontos de acesso maliciosos que imitam redes legítimas. Por exemplo, em aeroportos, atacantes frequentemente criam redes com nomes como “Free Airport Wi-Fi” para atrair vítimas desavisadas.

Envenenamento ARP: Manipulação de tabelas ARP para associar o endereço MAC do atacante com o IP de dispositivos legítimos, redirecionando todo o tráfego através do sistema comprometido.

Spoofing DNS: Alteração de registros DNS para redirecionar solicitações de domínios legítimos para servidores controlados pelos atacantes.

Comprometimento de Roteadores: Exploração de vulnerabilidades em roteadores domésticos e, inclusive, corporativos para interceptar todo o tráfego da rede.

Fase 2: Decriptografia e Manipulação

Logo após estabelecer a interceptação, os atacantes enfrentam o desafio da decriptografia. Todavia, diversas técnicas avançadas permitem contornar ou quebrar a proteção criptográfica:

SSL Stripping: Técnica que força o downgrade de conexões HTTPS seguras para HTTP não criptografado, permitindo a leitura de dados em texto claro.

Sequestro de Certificados: Uso de certificados SSL/TLS falsificados para mascarar a interceptação como conexão legítima.

Ataques de Renegociação TLS: Exploração de vulnerabilidades no processo de renegociação TLS para injetar conteúdo malicioso.

Como você sabe…

A eficácia desses ataques depende amplamente da capacidade do atacante de permanecer invisível, diga-se de passagem.

Geralmente, as vítimas não percebem que suas comunicações estão sendo interceptadas, pois o atacante mantém a funcionalidade aparentemente normal da conexão, retransmitindo mensagens entre as partes legítimas.

Principais Tipos de Ataques MITM

ARP Spoofing: O Clássico Ataque de Rede Local

O ARP Spoofing representa uma das técnicas mais fundamentais e amplamente utilizadas em ataques MITM. Em síntese, esta técnica explora o protocolo ARP (Address Resolution Protocol) para associar o endereço MAC do atacante com o endereço IP de um dispositivo legítimo da rede.

Mecanismo Técnico:

- O atacante monitora o tráfego ARP da rede local

- Envia mensagens ARP falsificadas associando seu MAC ao IP do gateway

- Simultaneamente, associa seu MAC ao IP da vítima

- Todo o tráfego entre a vítima e o gateway passa pelo sistema do atacante

A fim de executar este ataque, hackers éticos em ambientes de pentest frequentemente utilizam ferramentas como Ettercap, Bettercap e arpspoof, disponíveis em distribuições especializadas como Kali Linux.

HTTPS Spoofing: Quebrando a Confiança Digital

Analogamente ao ARP Spoofing, o HTTPS Spoofing ataca um protocolo fundamental da internet, mas foca especificamente na camada de segurança SSL/TLS. Com o propósito de enganar os usuários, atacantes criam certificados falsificados que fazem navegadores acreditarem que a conexão é segura.

Variações Sofisticadas:

- Certificados Auto-assinados: Criação de certificados que imitam sites legítimos

- Comprometimento de CAs: Exploração de autoridades certificadoras comprometidas

- Pinning Bypass: Técnicas para contornar o certificate pinning implementado em aplicações

DNS Spoofing: Redirecionamento no Nível Fundamental

O DNS Spoofing ataca, sobretudo, a infraestrutura básica da internet, redirecionando solicitações de domínios legítimos para servidores maliciosos. No geral, esta técnica é particularmente perigosa porque pode afetar múltiplas vítimas simultaneamente.

De agora em diante, é importante compreender que existem duas modalidades principais:

- Local DNS Poisoning: Alteração das configurações DNS do dispositivo da vítima

- Server-side DNS Poisoning: Comprometimento de servidores DNS upstream

SSL Hijacking: Interceptação de Conexões Seguras

O SSL Hijacking representa uma evolução sofisticada dos ataques MITM, focando especificamente em interceptar e manipular conexões que deveriam ser seguras. Logo após o estabelecimento inicial da conexão SSL/TLS, o atacante insere-se no processo, mantendo conexões separadas com ambas as partes.

Técnicas Avançadas:

- Session Splicing: Divisão de sessões SSL em múltiplas conexões

- SSL Bumping: Reescrita dinâmica de certificados SSL em proxies

- TLS Interception: Análise e modificação de tráfego TLS em tempo real

Wi-Fi Eavesdropping: Interceptação Sem Fio

Com a finalidade de capturar dados de usuários móveis, atacantes criam redes Wi-Fi maliciosas que imitam hotspots legítimos. Acima de tudo, esta técnica é extremamente eficaz em locais públicos como aeroportos, cafés e centros de conferências.

Modalidades Operacionais:

- Evil Twin Attacks: Criação de pontos de acesso idênticos aos legítimos

- Karma Attacks: Exploração de listas de redes conhecidas dos dispositivos

- Captive Portal Manipulation: Criação de portais de autenticação falsos

E-mail Hijacking: Interceptação de Comunicações Corporativas

Principalmente direcionado a organizações financeiras, o email hijacking permite aos atacantes monitorar e manipular comunicações críticas de negócios. De tempos em tempos, criminosos utilizam esta técnica para executar fraudes de transferência bancária de milhões de dólares.

Técnicas Avançadas de Interceptação

As técnicas avançadas de interceptação que estão revolucionando o cenário de ataques MITM. Sobretudo, estas metodologias representam a evolução natural das técnicas clássicas, incorporando inteligência artificial, automação e exploração de vulnerabilidades zero-day.

Machine-in-the-Middle: Automação Inteligente

Para ter certeza, a evolução dos ataques MITM incorporou elementos de automação e inteligência artificial. Machine-in-the-Middle (MITM automatizado) utiliza algoritmos de aprendizado de máquina para identificar padrões de comunicação e otimizar estratégias de interceptação.

Características Principais:

- Análise Comportamental: Identificação automática de padrões de comunicação

- Adaptação Dinâmica: Ajuste em tempo real das técnicas de interceptação

- Evasão Inteligente: Contornamento automático de sistemas de detecção

Adversary-in-the-Middle (AiTM): Nova Geração

Com o intuito de contornar autenticação multifatorial (MFA), atacantes desenvolveram técnicas AiTM especificamente projetadas para interceptar tokens de autenticação em tempo real. No momento em que um usuário completa o processo de MFA, o atacante captura imediatamente o token válido.

Componentes Técnicos:

- Real-time Token Capture: Captura imediata de tokens MFA válidos

- Session Cookie Manipulation: Manipulação de cookies de sessão ativos

- Multi-factor Bypass: Contornamento específico de sistemas 2FA/MFA

Ataques de Infraestrutura Crítica

Além disso, atacantes avançados têm direcionado esforços para comprometer infraestruturas críticas de internet, incluindo pontos de troca de tráfego (IXPs) e provedores de serviços de internet (ISPs). Diga-se de passagem, este tipo de ataque permite interceptação em escala nacional ou regional.

BGP Hijacking: Redirecionamento de Rota Global

O BGP (Border Gateway Protocol) Hijacking representa uma das formas mais sofisticadas de ataque MITM, permitindo o redirecionamento de tráfego internet em escala massiva. Certamente, este tipo de ataque requer recursos significativos e conhecimento técnico avançado.

Quantum-Resistant MITM: Preparando-se para o Futuro

Lembrar que a computação quântica representa uma ameaça emergente para sistemas criptográficos atuais. Consequentemente, atacantes estão desenvolvendo técnicas MITM que exploram vulnerabilidades em algoritmos criptográficos que serão quebrados por computadores quânticos.

Casos Reais e Exemplos Históricos

O Caso Equifax: Lição de $700 Milhões

De qualquer forma, o ataque à Equifax em 2017 representa um dos casos mais emblemáticos de como vulnerabilidades aparentemente simples podem resultar em ataques MITM devastadores. Inicialmente, atacantes exploraram uma vulnerabilidade no framework Apache Struts (CVE-2017-5638) para estabelecer presença inicial no ambiente corporativo.

Cronologia do Ataque:

- Março 2017: Descoberta da vulnerabilidade Apache Struts

- Maio 2017: Início da exploração pela equipe atacante

- Julho 2017: Descoberta interna da violação

- Setembro 2017: Divulgação pública do incidente

Técnicas MITM Empregadas:

- Interceptação de comunicações internas entre servidores

- Manipulação de certificados SSL internos

- Redirecionamento de consultas de banco de dados

- Exfiltração de dados através de canais compromissados

Impacto Final:

- 147 milhões de registros expostos

- Custos totais superiores a $700 milhões

- Perda de confiança pública massiva

- Regulamentações governamentais rigorosas

DigiNotar: Colapso de uma Autoridade Certificadora

Em segundo lugar, o caso DigiNotar demonstra como o comprometimento de uma única autoridade certificadora pode facilitar ataques MITM em escala global. Durante o verão de 2011, atacantes conseguiram acesso aos sistemas da DigiNotar e emitiram centenas de certificados fraudulentos.

Metodologia do Ataque:

- Exploração de Vulnerabilidades: Uso de vulnerabilidades não corrigidas em servidores web públicos

- Escalação de Privilégios: Comprometimento de contas administrativas com senhas fracas

- Certificado Maliciosos: Emissão de certificados para Google, CIA.gov e outros domínios críticos

- Interceptação Massiva: Ataques MITM contra cidadãos iranianos usando Gmail

Consequências Devastadoras:

- Mais de 500 certificados fraudulentos detectados

- Banimento completo pela Mozilla, Google e Microsoft

- Falência da empresa em setembro de 2011

- Reforma significativa do ecossistema PKI global

Superfish da Lenovo: Adware Como Vetor MITM

Simplesmente porque nós queríamos demonstrar a diversidade de vetores MITM, o caso Superfish da Lenovo ilustra como software pré-instalado pode facilitar ataques. Entre 2014 e 2015, a Lenovo distribuiu laptops com o adware Superfish, que instalava certificados root comprometidos.

Características Técnicas:

- Certificado root com chave privada idêntica em todos os dispositivos

- Interceptação de todo o tráfego HTTPS

- Injeção de publicidade em páginas seguras

- Vulnerabilidade a ataques MITM por terceiros

Detecção de Ataques Man-in-the-Middle

Sinais de Alerta Comportamentais

A princípio, a detecção de ataques MITM depende fundamentalmente da identificação de anomalias comportamentais na comunicação de rede. Ainda mais, a maioria desses ataques produz sinais sutis que podem ser detectados através de monitoramento proativo.

Indicadores Primários:

- Desconexões Inesperadas: Interrupções frequentes durante sessões críticas

- Avisos de Certificado: Alertas de navegador sobre certificados SSL suspeitos

- Lentidão de Rede: Degradação perceptível na velocidade de conexão

- Logins Suspeitos: Tentativas de acesso de localizações geográficas incomuns

Ferramentas de Detecção Automatizada

Com o propósito de facilitar a detecção proativa, organizações podem implementar diversas ferramentas de monitoramento especializadas:

Network Traffic Analysis:

- Wireshark: Análise detalhada de protocolos de rede

- Snort: Sistema de detecção de intrusão baseado em assinaturas

- Zeek (Bro): Plataforma de análise de tráfego de rede avançada

Certificate Monitoring:

- Certificate Transparency Logs: Monitoramento de certificados emitidos para domínios corporativos

- HPKP (HTTP Public Key Pinning): Detecção de mudanças em chaves públicas

- CAA Records: Controle sobre autoridades certificadoras autorizadas

Detecção Forense Avançada

Em primeiro lugar, técnicas forenses avançadas permitem identificar evidências de ataques MITM mesmo após sua conclusão. No geral, estas metodologias envolvem análise de logs, correlação temporal e identificação de artefatos técnicos:

Análise de Logs Correlacionada:

- Identificação de padrões temporais suspeitos

- Correlação entre eventos de rede e aplicação

- Detecção de anomalias em metadados de sessão

Forensic Network Analysis:

- Reconstrução de sessões de comunicação

- Análise de fingerprinting de TLS

- Detecção de manipulação de pacotes

Honeypots e Técnicas de Deception

Para que possamos detectar atacantes de forma proativa, organizações implementam honeypots especializados que simulam alvos atraentes para ataques MITM. A menos que configurados adequadamente, estes sistemas podem gerar falsos positivos significativos.

Métodos de Prevenção e Proteção

Implementação de SSL/TLS Robusto

Vamos falar sobre as medidas fundamentais de prevenção contra ataques MITM. Primordialmente, a implementação adequada de protocolos SSL/TLS representa a linha de defesa mais crítica contra interceptação maliciosa.

Configurações Essenciais:

- TLS 1.3 Obrigatório: Desabilitação de versões TLS/SSL legadas

- Perfect Forward Secrecy: Implementação de cipher suites que garantem PFS

- HSTS (HTTP Strict Transport Security): Forçar conexões HTTPS exclusivamente

- Certificate Pinning: Ancoragem de certificados ou chaves públicas específicas

Infraestrutura de Rede Segura

Além disso, a arquitetura de rede deve incorporar múltiplas camadas de proteção para minimizar superfícies de ataque disponíveis:

Segmentação de Rede:

- VLANs isoladas para diferentes tipos de tráfego

- Micro-segmentação para aplicações críticas

- Zero Trust Network Architecture implementation

Monitoramento Proativo:

- Network Access Control (NAC) implementation

- Intrusion Detection Systems (IDS) deployment

- Security Information and Event Management (SIEM)

Certificate Pinning: Defesa Avançada

Com a finalidade de prevenir ataques baseados em certificados comprometidos, certificate pinning representa uma técnica de segurança avançada que ancora aplicações a certificados específicos.

Modalidades de Implementation:

- Static Pinning: Ancoragem de certificados específicos no código da aplicação

- Dynamic Pinning: Atualização automática de pins baseada em políticas

- Public Key Pinning: Ancoragem de chaves públicas em vez de certificados completos

Considerações Operacionais:

- Mecanismos de fallback para renovação de certificados

- Procedimentos de emergency unpinning

- Monitoramento de certificate transparency logs

Virtual Private Networks (VPNs) Corporativas

Atualmente, VPNs corporativas representam uma camada crítica de proteção contra ataques MITM, especialmente para trabalhadores remotos e comunicações inter-sites:

Tecnologias Recomendadas:

- WireGuard: Protocolo VPN moderno com criptografia robusta

- IPSec: Implementação de túneis seguros no nível de IP

- OpenVPN: Solução open-source com configurabilidade avançada

Autenticação Multifatorial Resistente

Como você sabe, MFA tradicional pode ser contornada por ataques AiTM sofisticados. Consequentemente, organizações devem implementar métodos de autenticação resistentes a interceptação:

Técnicas Avançadas:

- FIDO2/WebAuthn: Autenticação baseada em criptografia de chave pública

- Hardware Security Keys: Tokens físicos resistentes a phishing

- Biometric Authentication: Autenticação biométrica local combinada com PKI

Educação e Conscientização

De forma que as defesas técnicas sejam eficazes, organizações devem investir significativamente em programas de conscientização sobre segurança cibernética:

Componentes do Programa:

- Treinamento sobre identificação de phishing

- Simulações de ataques MITM controlados

- Protocolos de resposta a incidentes

- Políticas de uso seguro de redes Wi-Fi públicas

O Papel do Pentest na Identificação de Vulnerabilidades

Metodologias de Penetration Testing para MITM

Deixa a gente te contar como o pentest desempenha um papel fundamental na identificação proativa de vulnerabilidades MITM. Em primeiro lugar, hackers éticos utilizam exatamente as mesmas técnicas empregadas por atacantes maliciosos, mas dentro de um contexto controlado e autorizado.

Fases do Pentest MITM:

1. Reconnaissance e Intelligence Gathering:

- Mapeamento de infraestrutura de rede alvo

- Identificação de pontos de entrada potenciais

- Análise de certificados SSL/TLS em uso

- Inventário de aplicações web e móveis

2. Vulnerability Assessment:

- Scanning automatizado para vulnerabilidades conhecidas

- Análise de configurações de rede inseguras

- Identificação de protocolos legados vulneráveis

- Avaliação de políticas de segurança Wi-Fi

3. Active Exploitation:

- Execução controlada de ataques ARP spoofing

- Testes de SSL stripping em ambientes isolados

- Simulação de evil twin Wi-Fi attacks

- Interceptação controlada de comunicações

Ferramentas Especializadas em Kali Linux

No momento em que profissionais de pentest necessitam executar testes MITM, Kali Linux oferece um conjunto abrangente de ferramentas especializadas:

Ettercap – Suite MITM Completa:

Componentes do Relatório:

- Executive Summary: Resumo executivo dos riscos identificados

- Technical Details: Descrição técnica detalhada das vulnerabilidades

- Proof of Concept: Demonstração controlada da exploração

- Remediation Guidance: Orientações específicas para correção

Conformidade e Frameworks

Ademais, testes de penetração MITM devem seguir frameworks estabelecidos para garantir cobertura adequada e conformidade regulatória:

Frameworks Aplicáveis:

- OWASP Testing Guide: Metodologias para testes de aplicações web

- NIST Cybersecurity Framework: Diretrizes governamentais americanas

- ISO 27001: Padrões internacionais de segurança da informação

- PTES (Penetration Testing Execution Standard): Padrão de execução de pentest

Implicações Legais e Éticas

Aspectos Legais da Interceptação

É verdade! A execução de ataques MITM, mesmo para fins de teste de segurança, envolve considerações legais complexas que variam significativamente entre jurisdições. Certamente, profissionais de segurança devem compreender completamente o framework legal antes de conduzir qualquer teste de interceptação.

Requisitos Legais Fundamentais:

- Autorização Escrita Explícita: Documentação formal autorizando testes

- Escopo Claramente Definido: Limitações específicas sobre sistemas e dados

- Conformidade Regulatória: Aderência a leis locais e internacionais

- Proteção de Dados: Salvaguardas para informações interceptadas durante testes

Responsabilidade Ética do Hacker Ético

Como você sabe, hackers éticos que conduzem testes MITM carregam responsabilidades éticas significativas além das obrigações legais. Analogamente a médicos que seguem o juramento hipocrático, profissionais de segurança devem aderir a princípios éticos rigorosos.

Princípios Éticos Fundamentais:

- Do No Harm: Minimização de impacto nos sistemas de produção

- Confidencialidade: Proteção absoluta de dados descobertos durante testes

- Disclosure Responsable: Comunicação apropriada de vulnerabilidades descobertas

- Professional Integrity: Manutenção de padrões profissionais elevados

Frameworks Legais Internacionais

De maneira idêntica, diferentes países implementaram legislações específicas sobre interceptação de comunicações e testes de segurança. Logo, organizações multinacionais devem considerar múltiplas jurisdições:

Regulamentações Relevantes:

- GDPR (União Europeia): Proteção de dados pessoais e privacidade

- CCPA (California): Lei de privacidade do consumidor californiano

- Computer Fraud and Abuse Act (EUA): Legislação federal sobre crimes cibernéticos

- Cybersecurity Law (China): Regulamentações chinesas sobre segurança cibernética

Tendências Futuras e Evolução das Ameaças

Inteligência Artificial e Machine Learning

Para ter certeza, a integração de inteligência artificial em ataques MITM representa uma evolução significativa no cenário de ameaças. Sobretudo, algoritmos de machine learning permitem aos atacantes automatizar a detecção de padrões de comunicação e otimizar estratégias de interceptação em tempo real.

Aplicações de IA em Ataques:

- Behavioral Pattern Recognition: Identificação automatizada de comunicações de alto valor

- Real-time Adaptation: Ajuste dinâmico de técnicas baseado em defesas detectadas

- Social Engineering Automation: Geração automatizada de conteúdo de phishing personalizado

- Evasion Techniques: Contornamento inteligente de sistemas de detecção

Internet das Coisas (IoT) e Superfícies de Ataque

No geral, a proliferação exponencial de dispositivos IoT criou superfícies de ataque massivamente expandidas para ataques MITM. Inclusive, muitos dispositivos IoT implementam protocolos de comunicação inadequadamente seguros, facilitando interceptação.

Vulnerabilidades IoT Emergentes:

- Protocolos de comunicação não criptografados

- Autenticação fraca ou inexistente

- Atualizações de firmware irregulares

- Implementações TLS inadequadas

Computação Quântica e Criptografia

Atualmente, o desenvolvimento da computação quântica representa uma ameaça fundamental para algoritmos criptográficos atuais. Consequentemente, atacantes estão desenvolvendo estratégias para explorar a transição para criptografia pós-quântica.

Implicações Quânticas:

- Cryptographic Apocalypse: Quebra de RSA e ECC por algoritmos quânticos

- Harvest Now, Decrypt Later: Coleta atual de dados para decriptografia futura

- Quantum-Resistant Algorithms: Transição para criptografia resistente a quânticos

Edge Computing e 5G

De agora em diante, a implementação massiva de edge computing e redes 5G criará novos vetores de ataque para interceptação MITM. A fim de explorar essas tecnologias, atacantes estão desenvolvendo técnicas específicas para redes de baixa latência.

Defesas Emergentes

Lembrar que o desenvolvimento de contramedidas avançadas está evoluindo paralelamente às ameaças. Geralmente, essas defesas incorporam automação, inteligência artificial e técnicas de deception:

Tecnologias Defensivas:

- AI-Powered Threat Detection: Detecção baseada em machine learning

- Blockchain-based PKI: Infraestrutura de chave pública descentralizada

- Quantum Key Distribution: Distribuição de chaves baseada em física quântica

- Homomorphic Encryption: Processamento de dados criptografados

CONCLUSÃO

O Ataque Man-in-the-Middle representa uma das ameaças cibernéticas mais persistentes e em evolução constante do panorama de segurança digital atual. Conforme demonstrado ao longo desta análise abrangente, a sofisticação crescente dessas técnicas exige uma abordagem multicamada para defesa, combinando tecnologias avançadas, processos robustos e conscientização humana.

Certamente, a compreensão profunda dessas ameaças por parte de profissionais de segurança de dados, hackers éticos e organizações constitui o alicerce fundamental para o desenvolvimento de estratégias de proteção eficazes.

Ademais, a evolução contínua do cenário de ameaças demanda vigilância constante, atualização tecnológica regular e investimento sustentado em educação e treinamento de segurança cibernética.

Em síntese, a proteção eficaz contra ataques MITM não resulta de uma única solução tecnológica, mas sim da implementação coordenada de múltiplas camadas de segurança, apoiadas por processos operacionais sólidos e uma cultura organizacional de conscientização sobre segurança.

Com os cursos da Solyd One, você vai dominar todas as habilidades necessárias para se tornar como hacker ético.

São mais de 30 cursos que você pode fazer para se tornar um profissional devidamente certificado e requisitado no mercado.

Você terá acesso a labs que simulam situações reais, grupo de networking pelo WhatsApp, 5 certificações práticas e participar de uma comunidade que lhe dará todo o suporte que precisar.

Vai aprender a realizar testes de invasão, identificar vulnerabilidades e se preparar para atuar no mercado de trabalho, e até ganhar uma grana extra em programas de Bug Bounties, diga-se de passagem.

Aproveite a oportunidade para investir na sua carreira, e torne-se o próximo especialista em segurança cibernética.