A ferramenta THC Hydra é um dos pilares fundamentais no arsenal de qualquer pentester profissional.

Reconhecida pela sua eficiência e versatilidade, ela é especialmente projetada para realizar ataques de força bruta contra uma ampla gama de protocolos e serviços, como FTP, HTTP, SSH, MySQL, e muitos outros.

Em um cenário onde a segurança das informações é constantemente desafiada, o THC Hydra permite que especialistas testem a robustez das autenticações em sistemas e identifiquem credenciais fracas ou mal configuradas que poderiam ser exploradas por atacantes.

Dessa forma, torna-se um componente vital para antecipar ameaças, corrigir vulnerabilidades e, principalmente, fortalecer a resiliência das infraestruturas digitais.

Além disso, o THC Hydra é amplamente valorizado por sua flexibilidade e integração com outras ferramentas e scripts, permitindo que os pentesters personalizem suas abordagens de acordo com o ambiente alvo e os requisitos específicos da operação.

Sua capacidade de automatizar testes de força bruta em grande escala proporciona uma visão clara das possíveis brechas de segurança, agilizando o processo de avaliação de risco.

Características e Funcionalidades do THC Hydra

“O THC Hydra funciona como uma ferramenta de linha de comando e roda em diversos sistemas operacionais, como Linux, Windows, MacOS, Solaris, FreeBSD, OpenBSD e QNX.

Além disso, o THC Hydra também possui uma interface gráfica, chamada xHydra, que facilita o uso da ferramenta para usuários menos experientes.

Para cada protocolo ou serviço, o THC Hydra possui opções específicas que permitem configurar os parâmetros do ataque, como o número de conexões simultâneas, o tempo de espera, o uso de SSL, o método de autenticação, entre outros.

Também possui opções gerais que se aplicam a todos os módulos, como o uso de proxies, o modo de depuração, o modo de verificação, o modo de restauração, entre outros.

O THC Hydra permite utilizar diferentes fontes de dados para realizar os ataques de força bruta, como listas de usuários e senhas, dicionários e bem como máscaras. As listas de usuários e senhas armazenam em arquivos de texto os nomes de usuários e as senhas que o THC Hydra testará

Os dicionários armazenam em arquivos de texto as palavras usadas para gerar as senhas. As máscaras são, diga-se de passagem, padrões que definem a estrutura das senhas, como o número e o tipo de caracteres, a posição e a ordem dos mesmos.

Logo, o THC Hydra também possui uma funcionalidade chamada Sniper, que permite explorar vulnerabilidades críticas em sistemas e aplicações, como o Log4shell, o ProxyShell, o SQL injection, o XSS, entre outros.

O Sniper é, inclusive, capaz de extrair arquivos sensíveis, obter acesso remoto, executar comandos arbitrários, entre outras ações, demonstrando o real impacto das vulnerabilidades encontradas.

Principais parâmetros

- Os principais parâmetros são:

- -s Define a porta de destino

- -l Define o usuário de acesso

- -L Define o arquivo de wordlist de usuários

- -p Define a senha

- -P Define o arquivo de wordlist de senhas

- -M Define o arquivo de wordlist de alvos

- -t Define o número de conexões em paralelo, default 16

- -f Faz o hydra parar quando o primeiro user/password é encontrado

- -s Conecta via ssl

- -vV Define modo verbose

Como baixar THC Hydra no Ubuntu

Passo 1: Abra um terminal (use as teclas CTRL + ALT + T);

Passo 2.:Instale os itens essenciais necessários para a compilação do programa;sudo apt-get -y install build-essentials

Passo 3: Agora, instale o git no sistema;sudo apt install git

Passo 4: Em seguida, clone o repositório do GitHub por meio do comando;git clone https://github.com/vanhauser-thc/thc-hydra.git

Passo 5: Navegue do diretório atual para o diretório clonado:cd thc-hidra

Passo 6: Uma vez localizado no diretório clonado, agora precisamos configurá-lo:./configure

Passo 7: Durante a configuração, quando você vir uma mensagem como now type "make" , significa que não há nada de errado nas operações acima. Digite “make” para deixá-lo continuar:make

Passo 8: Será solicitado a executar o make install na próxima etapa. Precisará de privilégios sudo, então execute o comando assim:sudo make install

Passo 9: Pronto! Seu sistema Linux receberá a instalação. Digite cd no terminal para voltar ao diretório inicial.

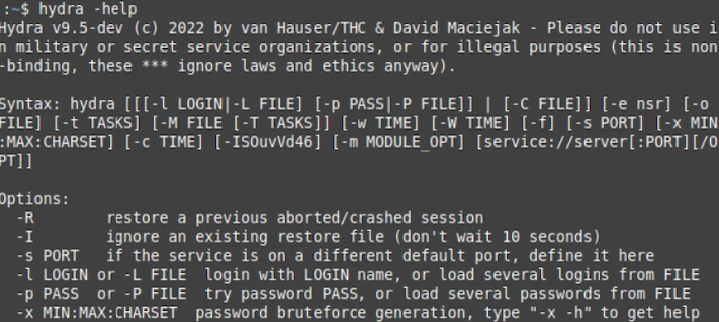

Se precisar de ajuda, basta digitar o comando hydra -help que mostrará várias instruções na tela.

Exemplos de Uso do THC Hydra

Primeiramente, para ilustrar o uso do THC Hydra, vamos apresentar alguns exemplos de ataques de força bruta contra diferentes protocolos e serviços. Para cada exemplo, vamos utilizar a seguinte sintaxe básica do THC Hydra:

hydra [opções gerais] [endereço do alvo] [protocolo] [opções específicas]

Ataque de Força Bruta contra FTP

O FTP (File Transfer Protocol) é, portanto, um protocolo que permite a transferência de arquivos entre sistemas.

Logo, para realizar um ataque de força bruta contra um serviço FTP, podemos utilizar o seguinte comando:

hydra -l admin -P senhas.txt 192.168.0.10 ftpNeste exemplo, estamos utilizando as seguintes opções:

- -l admin: indica que o nome de usuário é admin.

- -P senhas.txt: indica que o arquivo senhas.txt contém as senhas que serão testadas.

- 192.168.0.10: indica o endereço IP do alvo.

- ftp: indica o protocolo que será atacado.

Se o ataque for bem-sucedido, o THC Hydra irá mostrar a senha correta para o usuário admin.

Ataque de Força Bruta contra HTTP

O HTTP (Hypertext Transfer Protocol) é, principalmente, um protocolo que permite a comunicação entre clientes e servidores na web. Para realizar um ataque de força bruta contra um serviço HTTP, podemos utilizar o seguinte comando:

hydra -L usuarios.txt -P senhas.txt 192.168.0.20 http-get /adminNeste exemplo, estamos utilizando as seguintes opções:

-L usuarios.txt:o arquivo usuarios.txt armazena os nomes de usuários que o Hydra testará.-P senhas.txt:o arquivo senhas.txt armazena as senhas que o Hydra testará.- 192.168.0.20: indica o endereço IP do alvo.

- http-get: indica o método HTTP que será utilizado para o ataque.

- /admin: indica o caminho do recurso que requer autenticação.

Se o ataque for bem-sucedido, o THC Hydra irá mostrar o nome de usuário e a senha corretos para acessar o recurso /admin.

Ataque de Força Bruta contra SSH

O SSH (Secure Shell) é, sobretudo, um protocolo que permite a conexão segura e remota entre sistemas. Para realizar um ataque de força bruta contra um serviço SSH, podemos utilizar o seguinte comando:

hydra -l root -x 4:4:a 192.168.0.30 ssh

Neste exemplo, estamos utilizando as seguintes opções:

- -l root: indica que o nome de usuário é root.

- -x 4:4:a: indica que a senha tem 4 caracteres, todos alfabéticos (a).

- 192.168.0.30: indica o endereço IP do alvo.

- ssh: indica o protocolo que será atacado.

Ou seja, se o ataque for bem-sucedido, o THC Hydra irá mostrar a senha correta para o usuário root.

A importância no Pentest

Para realizar um pentest eficiente, o profissional deve usar ferramentas adequadas, como o THC Hydra, que testam diversos protocolos e serviços e demonstram o real impacto das vulnerabilidades encontradas.

Com uma interface que é ao mesmo tempo poderosa e acessível, o THC Hydra não apenas eleva a qualidade das auditorias de segurança, mas também se posiciona como uma ferramenta indispensável para qualquer profissional que busca um equilíbrio entre eficácia e profundidade em suas análises de segurança cibernética.

No entanto, o profissional deve ter cuidado e agir com responsabilidade ao utilizar essas ferramentas, pois o uso indevido ou ilegal pode causar danos aos sistemas e redes.

Portanto, apenas profissionais qualificados e autorizados devem realizar pentests, seguindo as boas práticas e os códigos de ética da área.

Quer aprender a dominar o THC Hydra e várias outras ferramentas usadas no pentest?

Com os cursos da Solyd One, você vai dominar todas as habilidades necessárias para se tornar como hacker ético.

São mais de 30 cursos que você pode fazer para se tornar um profissional devidamente certificado e requisitado no mercado.

Você terá acesso a labs que simulam situações reais, grupo de networking pelo WhatsApp, 5 certificações práticas e participar de uma comunidade que lhe dará todo o suporte que precisar.

Vai aprender a realizar testes de invasão, identificar vulnerabilidades e se preparar para atuar no mercado de trabalho, e até ganhar uma grana extra em programas de Bug Bounties, diga-se de passagem.

Aproveite a oportunidade para investir na sua carreira, e torne-se o próximo especialista em segurança cibernética.