Imagine por um momento que você está navegando em seu banco online favorito, checando suas transações recentes.

Então, você nota algo estranho na URL:

https://banco.com/extratos?conta=12345.

Movido pela curiosidade, você altera o número da conta para 12346 e pressiona Enter.

O que acontece a seguir pode ser assustador: você agora tem acesso completo aos extratos bancários de outra pessoa. Certamente, isso não deveria acontecer, mas acontece com mais frequência do que você imagina.

Vamos te contar sobre uma das vulnerabilidades mais devastadoras e subestimadas do mundo digital: o IDOR.

Atualmente, as vulnerabilidades de Insecure Direct Object Reference (IDOR) representam uma das maiores ameaças à segurança digital.

Conforme dados da OWASP, essas falhas estão classificadas como parte da categoria “Broken Access Control”, que ocupa a primeira posição no ranking das vulnerabilidades mais críticas de aplicações web.

Logo, entender o que é IDOR e como mitigar seus riscos tornou-se essencial para qualquer profissional de tecnologia.

Portanto, neste artigo completo, vamos explorar cada aspecto dessa vulnerabilidade que pode comprometer milhões de dados em questão de minutos. Sobretudo, você aprenderá a identificar, prevenir e corrigir essas falhas antes que elas se tornem um pesadelo para sua organização.

O que é IDOR?

Insecure Direct Object Reference (IDOR) é uma vulnerabilidade de controle de acesso que ocorre quando uma aplicação permite acesso direto a objetos baseado em dados fornecidos pelo usuário, sem realizar verificações adequadas de autorização. Analogamente, é como entregar as chaves de todos os quartos de um hotel para qualquer hóspede que pergunte.

Vamos falar sobre como isso funciona na prática.

Quando um desenvolvedor cria uma aplicação web, ele frequentemente usa identificadores únicos (IDs) para referenciar objetos como arquivos, registros de banco de dados ou perfis de usuários.

No entanto, se a aplicação não verifica se o usuário tem permissão para acessar aquele objeto específico, surge a vulnerabilidade IDOR.

Como funciona o ataque IDOR

Você sabe que a maioria dos ataques IDOR são surpreendentemente simples? Inclusive, um atacante pode explorar essas vulnerabilidades usando apenas um navegador web comum. Agora, vamos entender o processo:

- Identificação: O atacante identifica parâmetros que referenciam objetos diretamente (como IDs de usuário, números de documento, etc.)

- Manipulação: Modifica esses parâmetros para tentar acessar recursos de outros usuários

- Exploração: Se a aplicação não verificar as permissões, o atacante ganha acesso não autorizado

Para que você entenda melhor, considere este exemplo prático:

- URL original:

https://app.com/perfil?user_id=1001 - URL modificada:

https://app.com/perfil?user_id=1002

Se a aplicação não verificar se o usuário logado tem permissão para ver o perfil 1002, ela exibirá os dados do outro usuário.

Isso mesmo… é assim que milhões de registros podem ser comprometidos.

Tipos de IDOR: Classificação e Características

1. IDOR com Referência Direta a Objetos de Banco de Dados

Este tipo representa a forma mais comum de IDOR. Em primeiro lugar, ele ocorre quando aplicações usam IDs sequenciais ou previsíveis para acessar registros de banco de dados. Por exemplo:

www.ecommerce.com/pedido?id=54321

Diga-se de passagem, um atacante pode facilmente iterar através de diferentes IDs para acessar pedidos de outros clientes. Ademais, esses ataques podem ser automatizados usando ferramentas simples de hacking ou scripts personalizados.

2. IDOR com Referência Direta a Arquivos

Em segundo lugar, temos IDORs que envolvem acesso direto a arquivos no sistema. Geralmente, essas vulnerabilidades surgem quando:

- Aplicações armazenam arquivos com nomes previsíveis

- Não há verificação de propriedade do arquivo

- Falta implementação de controles de acesso adequados

De qualquer forma, um exemplo seria:

www.app.com/documentos/arquivo123/pdf

3. IDOR Cego (Blind IDOR)

No momento em que discutimos IDORs cegos, estamos falando de vulnerabilidades onde o atacante pode modificar dados sem necessariamente visualizá-los. Com efeito, isso pode ser ainda mais perigoso, pois permite manipulação silenciosa de informações.

4. IDOR Baseado em Métodos HTTP

A fim de expandir nossa compreensão, devemos considerar que IDORs podem afetar diferentes métodos HTTP:

- GET: Para visualização não autorizada

- POST: Para criação de recursos

- PUT/PATCH: Para modificação de dados

- DELETE: Para exclusão de informações

Logo após identificar essas variações, os hackers éticos podem conduzir pentests mais abrangentes.

Impactos Devastadores

Impacto Financeiro

Lembrar que o custo médio de uma violação de dados atingiu US$ 4,88 milhões em 2024, representando um aumento de 10% em relação ao ano anterior. Conforme o relatório da IBM, esse valor representa o maior custo já registrado na história.

Enfim, os custos associados a IDORs incluem:

- Perda de negócios devido à inatividade operacional

- Multas regulatórias (LGPD, GDPR)

- Custos de resposta pós-violação

- Danos à reputação da marca

- Despesas legais e de conformidade

Impacto na Privacidade e Confiança

De tempos em tempos, vemos casos onde vulnerabilidades IDOR resultam em exposição massiva de dados pessoais. Todavia, o impacto vai além dos números financeiros. Porque a confiança do cliente, uma vez perdida, pode levar anos para ser reconstruída.

Não que você deva se importar, mas empresas que sofrem violações de dados frequentemente experimentam:

- Perda de 60% dos clientes nos primeiros seis meses

- Redução no valor das ações

- Dificuldades para atrair novos clientes

- Deterioração da imagem corporativa

Impacto Operacional

Ou seja, os efeitos operacionais podem ser igualmente devastadores:

- Interrupção de serviços críticos

- Necessidade de reestruturação de sistemas

- Aumento dos custos de segurança

- Perda de produtividade da equipe

Casos Reais

Facebook: O Caso das Top Fans

Como você sabe, até mesmo gigantes como o Facebook não estão imunes a vulnerabilidades IDOR. Em síntese, pesquisadores descobriram uma falha que permitia adicionar usuários arbitrários à lista de “Top Fans” de qualquer página do Facebook.

Então por que estamos lhe contando isso?

Porque este caso demonstra como vulnerabilidades aparentemente simples podem ter implicações significativas para a privacidade e segurança dos usuários.

De agora em diante, vamos analisar os detalhes técnicos:

POST https://graph.facebook.com//top_fans

O atacante podia manipular os parâmetros page_id e user_id para adicionar usuários a listas de fãs sem autorização adequada.

Snapchat

Ademais, o Snapchat sofreu um ataque IDOR em 2014 que resultou na exposição de 4,6 milhões de nomes de usuários, números de telefone e localizações. Com o intuito de demonstrar as vulnerabilidades da plataforma, hackers publicaram essas informações online.

Casos Corporativos Recentes

De maneira idêntica, outras empresas também foram afetadas:

- Marriott International: 500 milhões de registros de hóspedes comprometidos

- UCLA: 4,5 milhões de indivíduos afetados

- Target: 40 milhões de cartões de crédito expostos

Mas esses casos nos ensinam lições valiosas sobre a importância da segurança proativa.

Detectando IDOR: Ferramentas e Metodologias

Detecção Manual

Nem tente ignorar a importância da detecção manual. Portanto, aqui estão as principais técnicas:

- Mapeamento de Aplicação: Identificar endpoints que usam parâmetros de objeto

- Análise de Parâmetros: Localizar IDs, nomes e chaves expostas

- Teste de Manipulação: Modificar valores para testar controles de acesso

- Verificação de Respostas: Analisar se dados não autorizados são retornados

Ferramentas Automatizadas

Atualmente, existem várias ferramentas especializadas para detectar IDORs:

IDOR Detector

Uma ferramenta automatizada que testa identificadores de objeto em requisições de API. Inclusive, ela oferece:

- Fuzzing inteligente

- Suporte a múltiplos tipos de identificadores

- Geração de relatórios detalhados

Burp Suite

Analogamente, o Burp Suite oferece funcionalidades específicas para teste de IDOR através do módulo Intruder. Com a finalidade de automatizar testes, você pode:

- Configurar ataques Sniper

- Usar listas de payloads personalizadas

- Analisar respostas automaticamente

OWASP ZAP

De forma que seja possível conduzir testes automatizados, o ZAP oferece extensões específicas para IDOR hunting.

Metodologias de Pentest

No geral, uma abordagem estruturada de pentest para IDOR deve incluir:

- Reconhecimento: Mapear a aplicação e identificar endpoints

- Análise: Compreender como objetos são referenciados

- Teste: Executar tentativas de acesso não autorizado

- Validação: Confirmar vulnerabilidades encontradas

- Documentação: Registrar achados e impactos

Prevenindo IDOR:

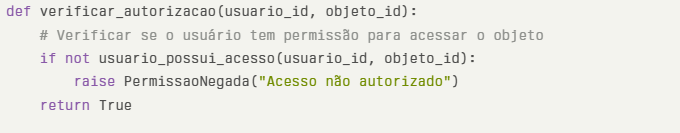

Controles de Acesso Adequados

A menos que você implemente controles de acesso robustos, sua aplicação permanecerá vulnerável. Portanto, considere estas práticas:

Verificação de Autorização

Implementação de Políticas de Acesso

A princípio, toda solicitação deve ser validada contra políticas de acesso bem definidas:

- Verificação de identidade do usuário

- Validação de permissões específicas

- Controle baseado em função (RBAC)

- Princípio do menor privilégio

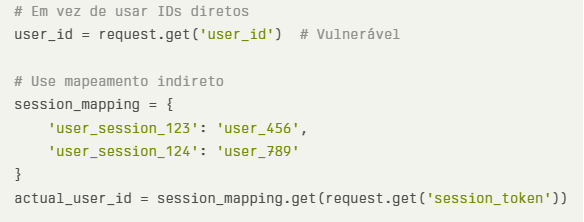

Uso de Referências Indiretas

Acima de tudo, substitua IDs diretos por referências indiretas:

Implementação de UUIDs

Ainda mais importante é usar identificadores únicos universais (UUIDs) em vez de IDs sequenciais:

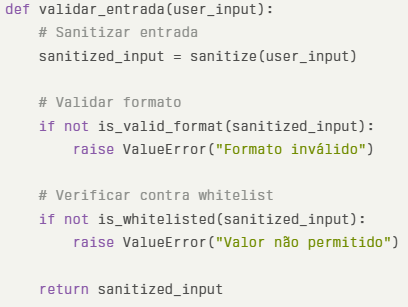

Validação Rigorosa de Entrada

Só para ilustrar, toda entrada do usuário deve ser validada:

Corrigindo IDOR: Implementação de Soluções

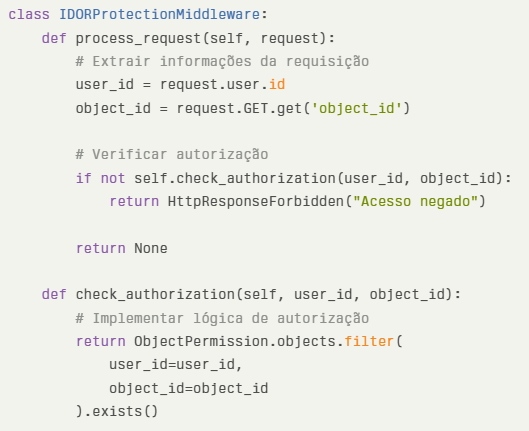

Implementação de Middleware de Segurança

Com o propósito de centralizar controles de acesso, implemente middleware específico:

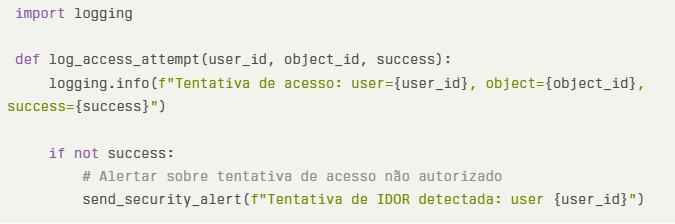

Logging e Monitoramento

No momento em que implementamos correções, devemos também adicionar logging robusto:

Testes de Regressão

Assim sendo, após implementar correções, execute testes abrangentes:

- Testes Unitários: Verificar controles de acesso individuais

- Testes de Integração: Validar fluxos completos

- Testes de Penetração: Simular ataques reais

- Testes Automatizados: Executar verificações contínuas

Ferramentas Essenciais para Combater IDOR

Ferramentas de Análise de Código

Ainda assim, a prevenção começa no código. Utilize ferramentas como:

SonarQube

- Detecta vulnerabilidades de segurança no código

- Oferece sugestões de correção

- Integra com pipelines de CI/CD

Checkmarx

- Análise estática de código

- Detecção de padrões IDOR

- Relatórios detalhados de vulnerabilidades

Ferramentas de Teste Dinâmico

Certamente, testes dinâmicos são essenciais:

OWASP ZAP

- Proxy de interceptação

- Scanner automatizado

- Extensões para IDOR

Burp Suite Professional

- Ferramentas de teste manual

- Scanner automatizado

- Extensões especializadas

Plataformas de Bug Bounty

Ao mesmo tempo, considere usar plataformas como:

- HackerOne

- Bugcrowd

- Intigriti

Segundo dados da HackerOne, IDORs representam 7% de todas as vulnerabilidades reportadas.

O Futuro da Segurança contra IDOR

Tendências Emergentes

Apesar de ser uma vulnerabilidade conhecida há anos, IDOR continua evoluindo:

- APIs GraphQL: Novos vetores de ataque

- Microserviços: Complexidade adicional

- Aplicações Serverless: Novos desafios de segurança

- IoT: Dispositivos conectados vulneráveis

Inteligência Artificial na Detecção

Paralelamente, a IA está revolucionando a detecção de IDOR:

- Análise comportamental

- Detecção de padrões anômalos

- Automatização de correções

- Previsão de vulnerabilidades

Evolução das Regulamentações

Outrossim, regulamentações como LGPD e GDPR estão aumentando a pressão por melhor segurança:

- Multas mais severas

- Requisitos de notificação

- Auditoria obrigatória

- Responsabilização executiva

Construindo uma Cultura de Segurança

Treinamento de Desenvolvedores

Dado que a prevenção é sempre melhor que a correção, invista em treinamento:

- Workshops de Segurança: Sessões práticas sobre IDOR

- Code Reviews: Revisões focadas em segurança

- Gamificação: Tornar o aprendizado divertido

- Certificações: Incentivar especialização

Implementação de Secure-by-Design

Sem dúvida, a segurança deve ser considerada desde a concepção:

- Arquitetura segura

- Padrões de desenvolvimento

- Testes automáticos

- Monitoramento contínuo

Resposta a Incidentes

Contudo, mesmo com todas as precauções, incidentes podem ocorrer. Portanto, tenha um plano:

- Detecção Rápida: Sistemas de monitoramento

- Contenção: Procedimentos de isolamento

- Investigação: Análise forense

- Recuperação: Restauração de serviços

- Lições Aprendidas: Melhoria contínua

Conclusão

Agora, você possui o conhecimento para identificar, prevenir e corrigir essas vulnerabilidades críticas.

Mas se quiser aprender do zero ao nível profissional, técnicas de hacking para detectar IDOR e várias outras falhas críticas, com os cursos da Solyd One, você vai dominar as mais variadas ferramentas hacker e todas as habilidades necessárias para se tornar como hacker ético.

São mais de 30 cursos que você pode fazer para se tornar um profissional devidamente certificado e requisitado no mercado.

Você terá acesso a labs que simulam situações reais, grupo de networking pelo WhatsApp, 5 certificações práticas e participar de uma comunidade que lhe dará todo o suporte que precisar.

Vai aprender a realizar testes de invasão, identificar vulnerabilidades e se preparar para atuar no mercado de trabalho, e até ganhar uma grana extra em programas de Bug Bounties, diga-se de passagem.

Aproveite a oportunidade para investir na sua carreira, e torne-se o próximo especialista em segurança cibernética.