Entender as vulnerabilidades e como explorá-las é essencial para proteger sistemas e dados. Uma das ferramentas mais poderosas e amplamente utilizadas para identificar e explorar vulnerabilidades de injeção SQL é o SQLmap.

Ele permite identificar e explorar vulnerabilidades de injeção SQL de forma automatizada, tornando-se indispensável para hackers éticos que buscam proteger sistemas e dados.

Além disso, sua eficiência e versatilidade destacam o SQLmap como uma das soluções mais poderosas e amplamente utilizadas no mercado.

Neste artigo, você vai entender:

- O que é o SQLmap?

- Como ele funciona?

- Qual o seu papel no pentest?

- Por que SQLmap é indispensável?

- Boas Práticas, responsabilidade e ética

Descubra por que ele é uma escolha indispensável para profissionais de segurança da informação que desejam fortalecer a proteção contra ameaças.

Este artigo explora o que é o SQLmap, como funciona, seu papel nos testes de penetração (pentests) e por que é considerado indispensável para hackers éticos e profissionais de segurança da informação.

O que é o SQLmap?

É uma ferramenta de código aberto destinada à detecção e exploração de vulnerabilidades de injeção SQL em aplicativos web.

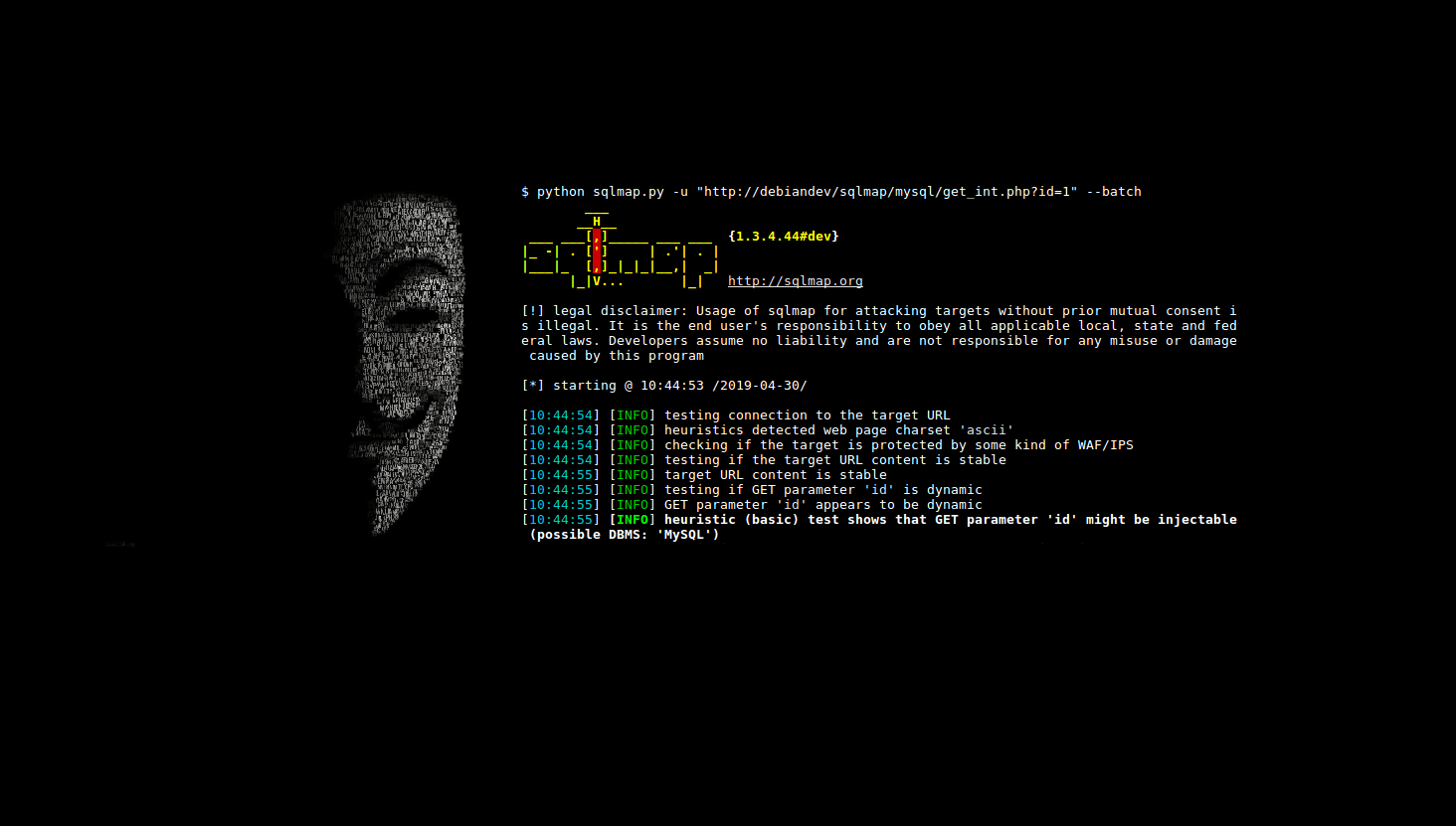

Desenvolvido em Python, o SQLmap automatiza o processo de encontrar e explorar essas falhas, que podem permitir a um atacante manipular consultas SQL de um banco de dados, obtendo acesso não autorizado ou comprometendo dados sensíveis.

Funcionalidades Principais

- Detecção de Vulnerabilidades: É capaz de detectar automaticamente vários tipos de injeção SQL, incluindo injeções baseadas em erro, injeções cegas baseadas em tempo, injeções cegas baseadas em booleanos, entre outras.

- Extração de Dados: O SQLmap identifica a vulnerabilidade, bem como explora a falha para extrair dados do banco de dados alvo.

- Execução de Comandos: Além de extrair dados, o SQLmap permite a execução de comandos SQL arbitrários no banco de dados comprometido.

- Bypass de Defesas: O SQLmap contorna diversas medidas de segurança, como WAFs (Web Application Firewalls), e permite realizar injeções SQL mesmo em sistemas protegidos.

Como funciona SQLmap?

Fase de Inicialização

Começa assim:

O processo começa com a identificação de um ponto potencial de injeção SQL.

Os profissionais geralmente realizam a análise manualmente ou utilizam outras ferramentas de varredura. Após identificar a vulnerabilidade, eles apontam o SQLmap para a URL vulnerável.

Fase de Detecção

Em primeiro lugar:

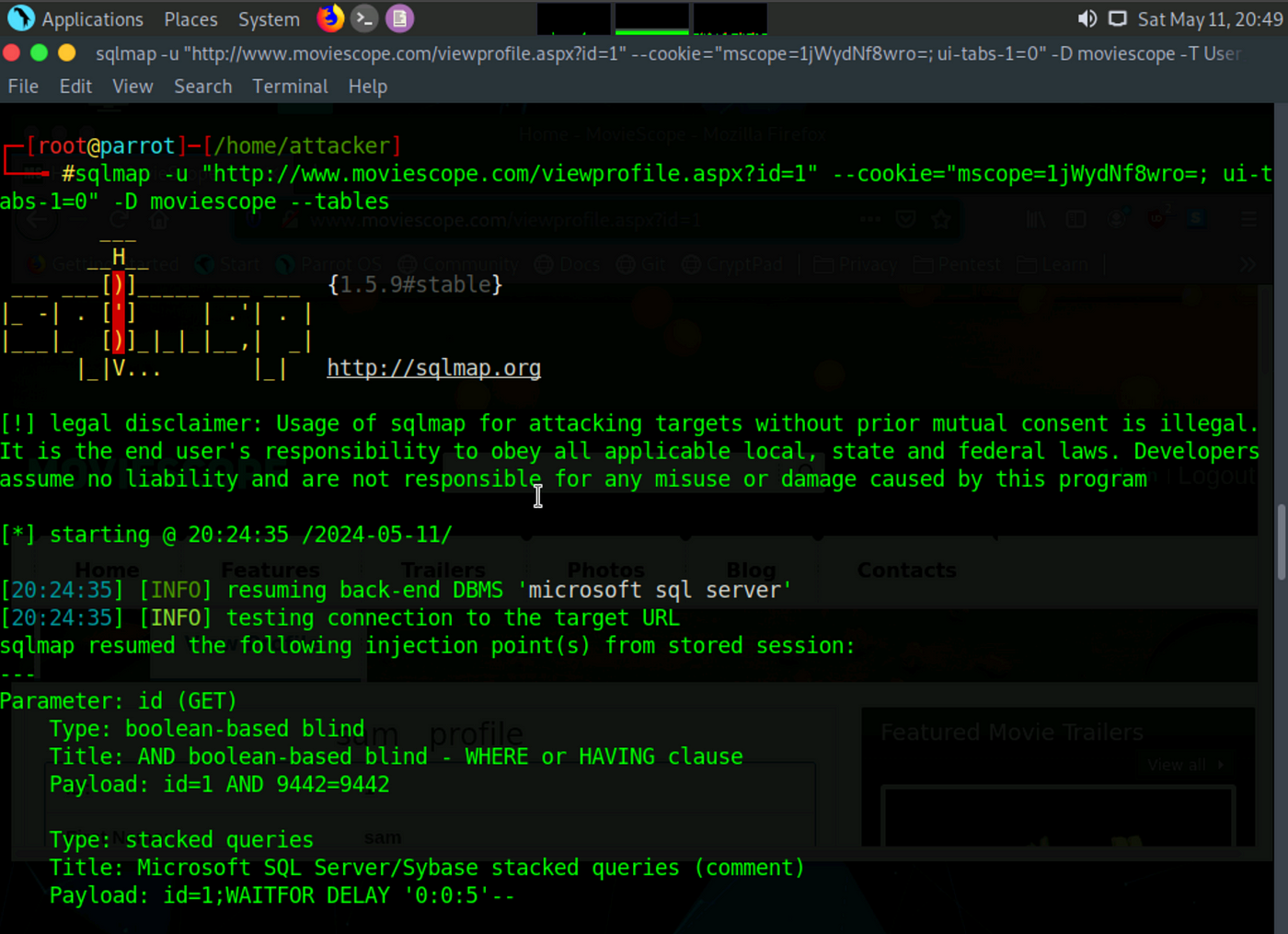

O SQLmap tenta diferentes tipos de payloads para identificar como o sistema alvo responde a entradas maliciosas. Ele analisa as respostas para determinar se a aplicação é vulnerável a injeções SQL e qual tipo de injeção é possível explorar.

Fase de Exploração

Em segundo lugar:

Depois de confirmar a vulnerabilidade, o SQLmap pode explorar a falha para obter informações detalhadas sobre o banco de dados, incluindo a enumeração de tabelas, colunas e registros. Ele pode também executar comandos SQL diretamente no banco de dados.

Fase de Exfiltração

Em terceiro lugar:

Por fim, o SQLmap pode automatizar a extração de dados sensíveis. Isso pode incluir credenciais de usuários, registros de transações e qualquer outra informação armazenada no banco de dados.

Papel nos Testes de Penetração

Em pentests, ferramentas como o SQLmap são usadas para simular ataques reais contra sistemas de TI, ajudando a identificar e corrigir vulnerabilidades antes que possam ser exploradas por adversários maliciosos.

Aqui está como ele se encaixa no fluxo de trabalho típico de um pentester:

Identificação de Vulnerabilidades

Os pentesters começam por identificar pontos potenciais de injeção SQL em aplicativos web. Os usuários, no geral, enviam dados para o servidor através de pontos como formulários de login, caixas de busca ou parâmetros de URL.

Automação de Testes

Automatiza o processo de teste de injeção SQL, permitindo que os pentesters verifiquem rapidamente várias formas de injeção e identifiquem quais são exploráveis. Isso economiza tempo e aumenta a eficácia dos testes.

Avaliação da Gravidade

Não todas as vulnerabilidades de injeção SQL têm o mesmo nível de risco. Assim, o SQLmap ajuda os pentesters a avaliar a gravidade de cada vulnerabilidade, demonstrando o que pode ser feito por um atacante se a vulnerabilidade for explorada.

Relatórios Detalhados

Após a exploração, SQLmap gera relatórios detalhados que documentam as vulnerabilidades descobertas, os dados extraídos e os comandos executados. Esses relatórios são essenciais para que as equipes de desenvolvimento possam corrigir as falhas identificadas.

Por que SQLmap é indispensável?

Eficiência e Precisão

É conhecido por sua precisão e eficiência. Ele é capaz de detectar rapidamente uma ampla gama de injeções SQL, e sua capacidade de automação torna-o uma ferramenta preferida entre os profissionais de segurança.

Flexibilidade e Poder

Sua flexibilidade em lidar com diferentes tipos de bancos de dados (MySQL, PostgreSQL, Oracle, Microsoft SQL Server, entre outros) e configurações de segurança torna-o incrivelmente poderoso. Ele suporta uma vasta gama de opções de configuração, permitindo ajustes finos para ataques específicos.

Comunidade e Atualizações

Como uma ferramenta de código aberto, é constantemente atualizado e aprimorado pela comunidade de desenvolvedores e hackers éticos. Isso garante que ele esteja sempre à frente das novas técnicas de ataque e defesa.

Boas Práticas, responsabilidade e ética

Embora seja uma ferramenta poderosa, seu uso deve sempre ser guiado por princípios éticos. Por exemplo, em testes de penetração devem ser realizados apenas com a permissão expressa do proprietário do sistema.

Documentação Adequada

Manter registros detalhados do uso do SQLmap, incluindo as configurações e comandos utilizados, é essencial, sobretudo, para a replicabilidade e análise posterior. Ou seja, isso também é essencial para fins de auditoria e conformidade.

Integração com outras ferramentas

Deve ser parte de um conjunto mais amplo de ferramentas de segurança. Integrá-lo com outras ferramentas de varredura e análise pode proporcionar uma visão mais completa das vulnerabilidades de um sistema.

Em síntese, SQLmap é uma ferramenta essencial no arsenal de qualquer profissional de segurança da informação. Além disso, sua capacidade de detectar e explorar vulnerabilidades de injeção SQL de forma automatizada e precisa a torna indispensável em testes de penetração.

No entanto, como qualquer ferramenta poderosa, deve ser usada com responsabilidade e dentro dos limites éticos.

Logo, ao compreender e utilizá-lo efetivamente, os profissionais de segurança podem proteger melhor os sistemas contra ataques e ajudar a construir um mundo digital mais seguro.

A partir de agora, se você tem interesse em conhecer mais ferramentas contra ameaças cibernéticas e expandir seu conhecimento em segurança ofensiva, não perca a oportunidade de se tornar um especialista com o curso Pentest do Zero ao Profissional da Solyd Offensive Security.

Aprenda as melhores técnicas através de aulas práticas e dinâmicas para se tornar um especialista pronto para atuar no mercado de trabalho e Bug Bounty.