Uma ferramenta que se destaca como indispensável no mundo da segurança da informação e para quem trabalha como Pentester é o Wireshark.

Com sua capacidade de capturar e analisar o tráfego de rede em tempo real, ele oferece, sobretudo, insights valiosos sobre as comunicações de rede. Logo, trata-se de um instrumento fundamental para defesa cibernética e investigações de cybersecurity.

Mas, afinal, quais são esses super poderes e os benefícios que essa ferramenta traz para os Pentesters?

A seguir, vamos listar detalhadamente o que ela é e o que é capaz de fazer!

O que o Wireshark faz?

Antes conhecido como Ethereal, suporta primeiramente uma ampla variedade de protocolos de rede, sendo usado por profissionais de cibersegurança, administradores de rede e pentesters em todo o mundo.

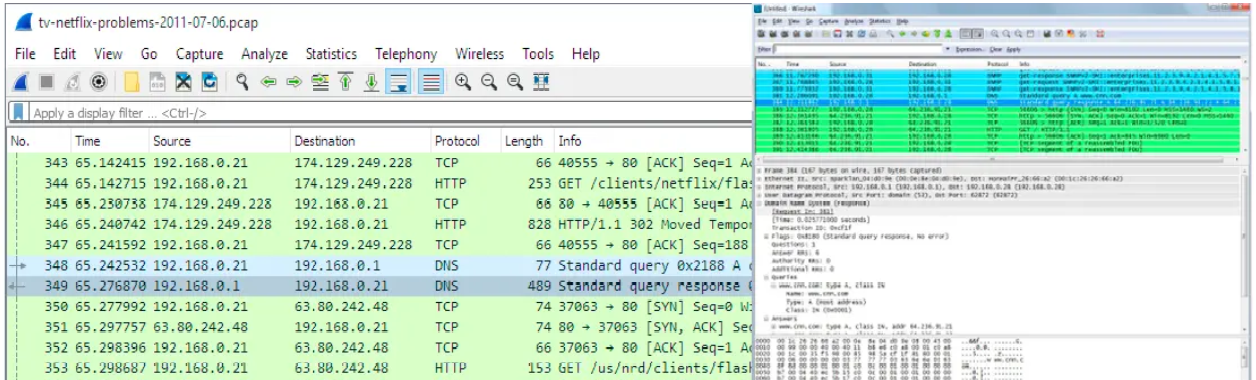

Logo, o Wireshark opera na camada de captura de pacotes da pilha de protocolos de rede. Ele utiliza bibliotecas como o pcap para capturar pacotes de dados transmitidos por meio de uma interface de rede específica.

Ou seja, uma vez capturados, os pacotes são exibidos em uma interface gráfica de usuário (GUI) intuitiva. Nela, eles podem ser filtrados, analisados e interpretados para identificar problemas de rede, anomalias de tráfego ou atividades maliciosas.

A ferramenta é um analisador de protocolos. Portanto, é um software que captura o tráfego de rede (pacotes) em uma interface (a placa de rede do seu computador, por exemplo). Ela é popularmente conhecida como sniffer de redes que possui várias funcionalidades.

Conheça elas:

- captura de pacotes em tempo real: permite capturar pacotes de dados em tempo real em uma rede local ou remota e, inclusive,, fornece uma visão detalhada do tráfego de rede em curso;

- análise de protocolos: suporta uma ampla variedade de protocolos de rede, incluindo TCP/IP, UDP, HTTP, DNS, SSL/TLS e muitos outros, possibilitando a análise detalhada do tráfego em diferentes níveis de abstração;

- filtragem de pacotes: oferece recursos avançados de filtragem que permitem aos usuários especificar critérios para selecionar e exibir apenas os pacotes de interesse, facilitando a análise focada;

- decodificação de pacotes: pode decodificar e bem como exibir o conteúdo dos pacotes de dados capturados, permitindo aos usuários entender o que está sendo transmitido na rede — incluindo informações de cabeçalho, payloads de mensagens e muito mais;

- detecção de anomalias de rede: é capaz de identificar padrões incomuns de tráfego, comportamento suspeito e anomalias de rede que podem indicar ataques cibernéticos, falhas de segurança ou problemas de desempenho.

Quais dispositivos o Wireshark pode monitorar?

No geral, o Wireshark pode monitorar uma ampla variedade de dispositivos em uma rede, desde que a captura de tráfego seja possível e permitida.

Aqui estão os principais dispositivos que ele pode monitorar:

- Computadores e Servidores:

- O Wireshark pode capturar o tráfego de qualquer computador ou servidor conectado à rede, seja ele um desktop, laptop, ou servidor de dados. O Wireshark intercepta os pacotes de rede que entram e saem de qualquer dispositivo onde está instalado ou de uma posição onde a rede é espelhada.

- Dispositivos Móveis (Smartphones e Tablets):

- O Wireshark monitora smartphones e tablets conectados à mesma rede, independentemente do sistema operacional. Ele captura e analisa o tráfego de dados, como navegação na web, uso de aplicativos e outras comunicações.

- Roteadores e Switches:

- Embora os usuários não possam instalar o Wireshark diretamente em roteadores e switches, eles podem usá-lo para monitorar o tráfego que passa por esses dispositivos. Ao espelhar o tráfego de rede para uma porta específica (Port Mirroring) ou usando técnicas de interceptação, como SPAN (Switched Port Analyzer), você pode capturar e analisar pacotes em redes comutadas.

Mais alguns…

- Firewalls e Sistemas de Detecção de Intrusão (IDS/IPS):

- Os administradores podem configurar firewalls e sistemas IDS/IPS, assim como roteadores e switches, para espelhar o tráfego de rede e permitir sua análise no Wireshark. Isso é útil para monitorar tráfego legítimo e malicioso que atravessa o perímetro de segurança da rede.

- Câmeras de Vigilância IP e Dispositivos IoT:

- Os analistas podem monitorar dispositivos IoT, como câmeras de segurança IP, smart TVs e outros dispositivos inteligentes conectados à rede, para verificar o tráfego de dados que eles enviam e recebem. Essa análise pode ajudar a identificar anomalias, potenciais vulnerabilidades ou tráfego não autorizado.

- Access Points e Controladores de Rede Sem Fio:

- Os analistas usam o Wireshark para monitorar pontos de acesso sem fio (Wi-Fi Access Points) e seus controladores. O Wireshark pode capturar pacotes de redes sem fio, desde que a interface de rede utilizada para a captura suporte o modo promíscuo (ou modo monitor) para captar todos os pacotes no canal.

- Impressoras de Rede e Dispositivos Periféricos:

- Os especialistas monitoram impressoras de rede, scanners e outros dispositivos periféricos conectados à rede para verificar o tráfego de impressões e a comunicação com outros dispositivos. Além disso, eles utilizam esse tipo de análise para identificar possíveis vulnerabilidades em equipamentos frequentemente negligenciados do ponto de vista da segurança.

Quais os benefícios que o Wireshark oferece para o Pentest?

A ferramenta oferece com toda a certeza uma série de vantagens por seus gráficos e estatísticas. O Wireshark também disponibiliza um avançado mecanismo de filtros, o que permite uma análise mais criteriosa, precisa e eficaz. Abaixo, listamos algumas dessas vantagens:

– Identificação de ataques cibernéticos

O Wireshark é valioso para detectar e investigar ataques cibernéticos, incluindo ataques de negação de serviço (DDoS), intrusões na rede e malware.

– Diagnóstico de problemas de rede

Ele ajuda os administradores de rede a diagnosticar e solucionar problemas de rede, como congestionamento, latência, perda de pacotes e configurações incorretas.

– Análise forense de rede

A ferramenta é amplamente usada em investigações forenses de segurança cibernética para coletar evidências, reconstruir incidentes de segurança e identificar a origem de uma violação de segurança.

– Validação de configurações de segurança

Ele pode ser usado para validar a eficácia das políticas de segurança de uma organização, examinando o tráfego de rede em busca de atividades não autorizadas ou vulnerabilidades potenciais.

– Testes de penetração (pentesting)

Os pentesters usam o Wireshark para analisar o tráfego de rede durante simulações de ataques cibernéticos, identificando pontos fracos na infraestrutura de segurança e recomendando medidas corretivas.

Considerações importantes

Para monitorar dispositivos com o Wireshark, é essencial que:

- Permissões e Configurações: O usuário que opera o Wireshark precisa ter as permissões adequadas e a configuração da rede deve permitir a captura de tráfego.

- Modo Promíscuo e Monitor: Para capturar todo o tráfego da rede (e não apenas o tráfego destinado ao seu dispositivo), a interface de rede deve estar em modo promíscuo. Para redes sem fio, o modo monitor pode ser necessário.

- Aspectos Éticos e Legais: É crucial que o monitoramento de dispositivos usando o Wireshark seja feito de maneira ética e legal, com a devida autorização, especialmente em redes corporativas ou públicas.

Como instalar o Wireshark?

Em primeiro lugar. a instalação do Wireshark é um processo relativamente simples, mas varia conforme o sistema operacional que você está utilizando.

Aqui está um passo a passo detalhado para instalar o Wireshark em sistemas operacionais populares: Windows, macOS e Linux.

Instalando o Wireshark no Windows

Download do Instalador

- Acesse o site oficial do Wireshark: https://www.wireshark.org/download.html

- Selecione a versão adequada para o seu sistema operacional (32-bit ou 64-bit). Na maioria dos casos, a versão de 64-bit é a ideal.

Executando o Instalador

- Após o download, clique duas vezes no arquivo de instalação (

.exe) para iniciar o instalador do Wireshark. - Na tela de boas-vindas, clique em Next.

Aceitando o Contrato de Licença

- Leia o contrato de licença e, se estiver de acordo, clique em I Agree para continuar.

Seleção de Componentes

- Escolha os componentes que deseja instalar. A configuração padrão é recomendada. Assim, certifique-se de que a opção Wireshark esteja selecionada. Outras opções, como TShark (Wireshark em modo terminal) e Plugins, podem ser úteis para usuários avançados.

Instalando o WinPcap ou Npcap

- O Wireshark depende, sobretudo, de uma biblioteca de captura de pacotes para funcionar. Geralmente, ele sugerirá a instalação do Npcap (recomendado). Siga as instruções para instalar o Npcap.

- Por outro lado. se você já tem o Npcap instalado ou prefere o WinPcap, certifique-se de que ele esteja configurado corretamente.

Escolher o Local de Instalação

- Escolha o diretório de instalação. O diretório padrão geralmente é

C:\Program Files\Wireshark. Clique em Next.

Finalizando a Instalação

- Clique em Install para iniciar o processo de instalação.

- Após a instalação ser concluída, você pode optar por iniciar o Wireshark imediatamente.

Testando a Instalação

- Abra o Wireshark e selecione uma interface de rede para começar a capturar pacotes. Se tudo estiver funcionando corretamente, como resultado você verá o tráfego de rede sendo capturado.

Instalando o Wireshark no macOS

Download do Instalador

- Acesse o site oficial do Wireshark: https://www.wireshark.org/download.html

- Selecione a versão do macOS para download. O arquivo estará em formato

.dmg.

Montando o Arquivo DMG

- Clique duas vezes no arquivo

.dmgbaixado para montá-lo.

Arrastar o Wireshark para a Pasta de Aplicativos

- Arraste o ícone do Wireshark para a pasta Aplicativos.

Instalando Bibliotecas de Captura (Opcional)

- O Wireshark no macOS pode usar bibliotecas de captura como ChmodBPF para permitir a captura de pacotes sem privilégios de administrador. Ah, e diga-se de passagem, isso pode ser configurado durante a instalação ou mais tarde.

Testando a Instalação

- Abra o Wireshark a partir da pasta Aplicativos. Aliás, você pode ser solicitado a conceder permissões para acessar a rede. Selecione uma interface de rede para iniciar a captura de pacotes.

Instalando o Wireshark no Linux

O Wireshark está disponível na maioria dos repositórios de pacotes das distribuições Linux, o que torna a instalação relativamente simples.

Para Ubuntu/Debian:

Atualizar os Repositórios

comando:

sudo apt updateInstalar o Wireshark

comando:

sudo apt install wireshark -yPermitir Captura de Pacotes sem Privilégios de Root

- Durante a instalação, você será questionado se deseja permitir que usuários não-root capturem pacotes. Selecione Yes para permitir.

Adicionar o Usuário ao Grupo “Wireshark”

comando:sudo usermod -aG wireshark $(whoami)Reinicie seu terminal ou faça logout e login novamente para aplicar as mudanças.

Testando a Instalação

- Abra o Wireshark digitando

wiresharkno terminal ou selecione-o no menu de aplicativos. Por conseguinte, escolha uma interface de rede para começar a capturar pacotes.

Para Fedora/RHEL/CentOS:

Passo 1: Instalar o Wireshark

código:sudo dnf install wireshark -yPasso 2: Permitir Captura de Pacotes sem Privilégios de Root

- Siga os mesmos passos mencionados para Ubuntu/Debian.

Como dominar essa ferramenta?

Como podemos perceber, o Wireshark é um instrumento poderoso e versátil que desempenha um papel fundamental na defesa cibernética, administração de rede e testes de penetração.

Com sua capacidade de capturar, analisar e interpretar o tráfego de rede. Em resumo, ele fornece informações valiosas que ajudam a proteger ativos de informação, identificar ameaças cibernéticas e garantir a integridade e segurança das comunicações de rede.

Seja para investigações forenses, diagnóstico de problemas de rede ou avaliação de segurança, o Wireshark é principalmente, indispensável no arsenal de qualquer profissional de segurança da informação.

Quer aprender a dominar o Wireshark e várias outras ferramentas usadas no pentest?

Com os cursos da Solyd One, além do Wireshark, você vai dominar todas as habilidades necessárias para se tornar como hacker ético.

São mais de 30 cursos que você pode fazer para se tornar um profissional devidamente certificado e requisitado no mercado.

Você terá acesso a labs que simulam situações reais, grupo de networking pelo WhatsApp, 5 certificações práticas e participar de uma comunidade que lhe dará todo o suporte que precisar.

Vai aprender a realizar testes de invasão, identificar vulnerabilidades e se preparar para atuar no mercado de trabalho e até ganhar uma grana extra em programas de Bug Bounties, diga-se de passagem.

Aproveite a oportunidade para investir na sua carreira, se tornar o próximo especialista em segurança cibernética.