Recon-NG representa uma das ferramentas mais poderosas e versáteis no arsenal de hackers éticos e profissionais de segurança digital. Certamente, esta ferramenta revolucionou a forma como os especialistas em pentest abordam a fase de reconhecimento.

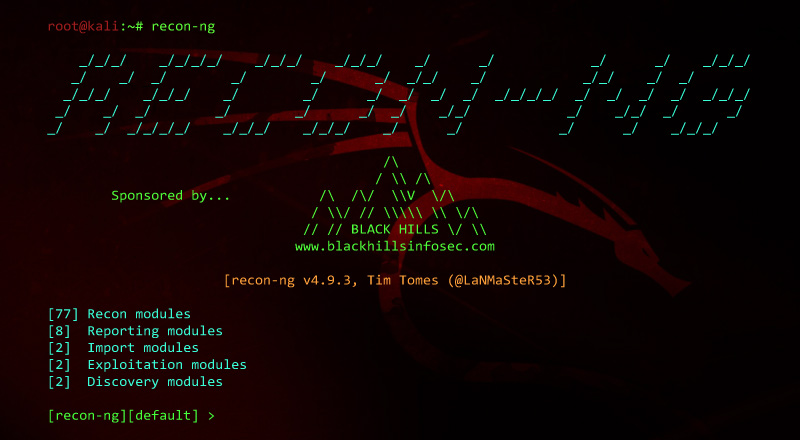

Desenvolvido por Tim Tomes, o Recon-NG é um framework completo construído especificamente para prover um ambiente robusto e customizável para condução de análise passiva a partir de informações públicas.

Analogamente ao Metasploit, o Recon-NG utiliza uma interface familiar que reduz significativamente a curva de aprendizado.

Todavia, enquanto o Metasploit foca em exploração, o Recon-NG é exclusivamente destinado ao reconhecimento web baseado em fontes abertas. Logo, compreender esta distinção é fundamental para dominar a ferramenta.

O que é o Recon-NG?

O Recon-NG é um framework de reconhecimento web completo, escrito em Python, que oferece um ambiente poderoso para condução de inteligência de fontes abertas (OSINT).

Atualmente, esta ferramenta é considerada uma das mais eficazes para vazamento de dados e coleta de informações públicas.

De forma que sua arquitetura modular permite aos usuários personalizar completamente suas operações de reconhecimento. Inclusive, o framework integra-se com diversos serviços de terceiros através de APIs, expandindo significativamente suas capacidades.

Sobretudo, o Recon-NG se destaca por automatizar processos tediosos de coleta de dados, permitindo que os profissionais se concentrem na análise dos resultados.

Principais características do Recon-NG

Arquitetura Modular: O framework opera através de módulos independentes que podem ser carregados conforme necessário. Cada módulo é projetado para uma função específica, seja coleta de subdomínios, busca de credenciais vazadas, ou análise de vulnerabilidades.

Interface Familiar: Para que os usuários se sintam confortáveis, o Recon-NG implementa uma interface similar ao Metasploit. Logo, quem já possui experiência com frameworks de penetração testing se adapta rapidamente.

Banco de Dados Integrado: Todas as informações coletadas são armazenadas em um banco de dados SQLite local, facilitando a consulta e análise posterior dos dados. Ademais, isso permite a criação de relatórios detalhados e exportação em diversos formatos.

Gerenciamento de Workspaces: A fim de organizar diferentes projetos, o Recon-NG permite criar workspaces isolados. Diga-se de passagem, isso é extremamente útil para consultores que trabalham com múltiplos clientes.

Como instalar o Recon-NG?

A instalação do Recon-NG é um processo relativamente simples, embora requeira alguns pré-requisitos específicos. Primeiramente, é necessário ter Python 3.6 ou superior instalado no sistema. Em segundo lugar, você precisará do Git para clonar o repositório oficial.

Instalação no Kali Linux

No Kali Linux, o Recon-NG já vem pré-instalado por padrão. Portanto, basta executar o seguinte comando no terminal:

Contudo, é recomendável atualizar a instalação para garantir que você possui a versão mais recente:

Instalação a partir do código fonte

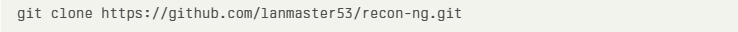

Para que você possa instalar o Recon-NG em outras distribuições Linux, siga estes passos:

1. Clone o repositório oficial:

2.Acesse o diretório do projeto:

3. Instale as dependências:

4. Execute o framework:

Instalação via Docker

Com o intuito de simplificar o processo, você também pode utilizar Docker. Neste caso, primeiro construa a imagem:

Então, execute o container:

Configuração inicial e workspaces

Após a instalação, o primeiro passo é configurar o ambiente de trabalho. De maneira idêntica a outros frameworks, o Recon-NG utiliza workspaces para organizar os dados coletados.

Enfim, criar um workspace específico para cada projeto mantém os dados organizados e evita conflitos.

Criando um novo workspace

Para criar um novo workspace, execute:

Gerenciando workspaces

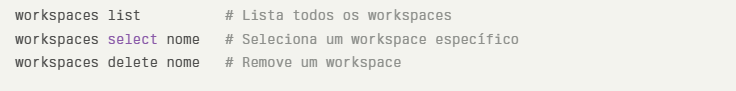

Geralmente, você precisará alternar entre diferentes workspaces. Para isso, use os seguintes comandos:

Marketplace: o coração do Recon-NG

O marketplace é onde residem todos os módulos disponíveis. No momento em que você inicia o Recon-NG pela primeira vez, nenhum módulo está instalado.

Consequentemente, você precisa instalar os módulos necessários para suas operações.

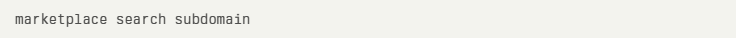

Explorando o marketplace

Para ver todos os módulos disponíveis:

Com o propósito de encontrar módulos específicos, utilize expressões regulares:

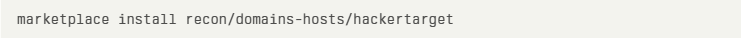

Instalando módulos

Para instalar módulos específicos:

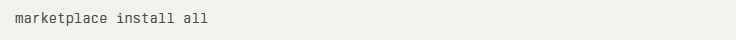

Ou seja, você pode instalar todos os módulos de uma vez:

Você acredita que conhece todos os módulos principais?

O Recon-NG oferece uma vasta gama de módulos categorizados por função. Cada categoria serve a um propósito específico no processo de reconhecimento9.

Módulos de reconhecimento de domínios

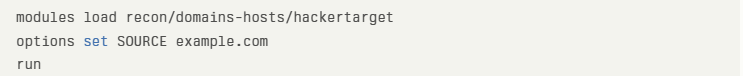

recon/domains-hosts/hackertarget: Utiliza a API do HackerTarget para descobrir subdomínios. Aliás, este é um dos módulos mais utilizados para enumeração inicial.

recon/domains-hosts/bing_domain_web: Emprega o motor de busca Bing para encontrar hosts relacionados ao domínio alvo.

recon/domains-vulnerabilities/xssed: Pesquisa vulnerabilidades conhecidas em bases de dados públicas.

Módulos de coleta de contatos

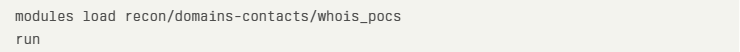

recon/domains-contacts/whois_pocs: Extrai informações de contato através de consultas WHOIS.

recon/companies-contacts/bing_linkedin_cache: Busca perfis do LinkedIn em cache do Bing.

Módulos de credenciais

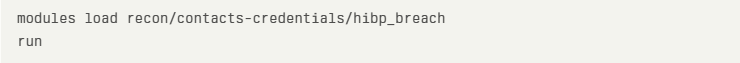

recon/contacts-credentials/hibp_breach: Verifica se credenciais foram expostas em vazamentos conhecidos. Inclusive, este módulo é fundamental para análise de vazamento de dados.

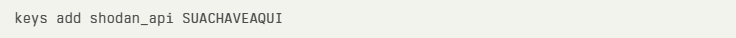

Configurando chaves de API

A fim de maximizar a eficácia do Recon-NG, muitos módulos requerem chaves de API de serviços externos. De tempos em tempos, você precisará atualizar essas chaves para manter a funcionalidade.

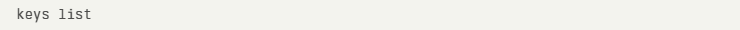

Gerenciando chaves de API

Para adicionar uma chave de API:

Para listar todas as chaves configuradas:

Workflows típicos de reconhecimento

Agora que você compreende os fundamentos, vamos explorar workflows práticos. Em geral, um processo típico de reconhecimento segue uma sequência lógica de passos.

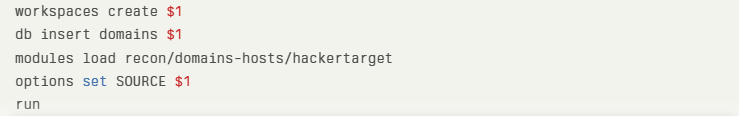

Reconhecimento passivo básico

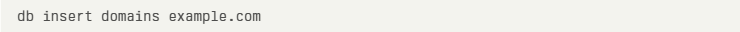

- Adicione o domínio alvo:

2. Execute enumeração de subdomínios:

3. Colete informações de contato:

4. Verifique credenciais vazadas:

Automação com scripts

Para que você possa automatizar tarefas repetitivas, o Recon-NG oferece capacidades de script. Portanto, criar scripts personalizados economiza tempo significativo em engajamentos extensos.

Criando um script básico

Crie um arquivo chamado recon_basico.rc:

Execute o script:

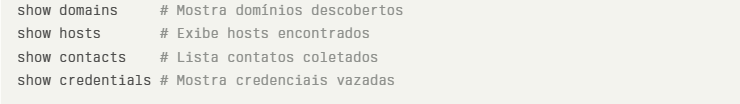

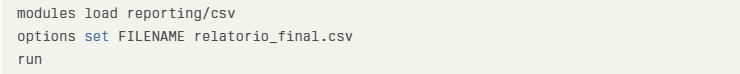

Análise e exportação de dados

Após coletar as informações, é fundamental analisar e exportar os resultados. O Recon-NG fornece várias opções para visualizar e exportar dados.

Visualizando dados coletados

Exportando relatórios

Integração com outras ferramentas

Em todo o caso, o Recon-NG funciona melhor quando integrado com outras ferramentas de pentest. Dessa forma, você pode usar os resultados como entrada para ferramentas como Nmap, Burp Suite, ou Metasploit.

Limitações e considerações éticas

Embora o Recon-NG seja uma ferramenta poderosa, possui limitações importantes. Lembrar que o framework depende de fontes públicas, logo nem todas as informações estarão disponíveis. Além disso, a eficácia depende significativamente da qualidade das APIs configuradas.

Considerações legais

Sobretudo, é crucial usar o Recon-NG apenas em sistemas autorizados. Como você sabe, o uso não autorizado pode resultar em consequências legais graves. Portanto, sempre obtenha permissão explícita antes de conduzir reconhecimento em sistemas de terceiros.

Cases de uso avançados

O Recon-NG brilha em cenários complexos onde múltiplas fontes de informação precisam ser correlacionadas. Por exemplo, durante um teste de penetração abrangente, você pode usar o framework para:

- Mapear toda a infraestrutura externa de uma organização

- Identificar funcionários através de redes sociais

- Descobrir credenciais vazadas em breaches públicos

- Correlacionar informações de múltiplas fontes

Tendências futuras e evolução

O Recon-NG continua evoluindo para atender às necessidades crescentes da comunidade de segurança digital. Novas funcionalidades são adicionadas regularmente, incluindo suporte para APIs emergentes e técnicas avançadas de OSINT.

Desenvolvimentos recentes

As versões mais recentes incluem melhorias significativas na interface do usuário, otimizações de performance, e novos módulos para plataformas emergentes. Ademais, a comunidade contribui constantemente com novos módulos e correções.

Melhores práticas para uso profissional

Para maximizar a eficácia do Recon-NG em ambientes profissionais, siga estas práticas recomendadas:

- Organize dados sistematicamente: Use workspaces dedicados para cada cliente ou projeto

- Documente processos: Mantenha registros detalhados de módulos utilizados e resultados obtidos

- Atualize regularmente: Mantenha tanto o framework quanto os módulos sempre atualizados

- Valide resultados: Sempre verifique manualmente informações críticas coletadas automaticamente

Conclusão

O Recon-NG representa uma ferramenta indispensável para qualquer profissional de segurança digital que busca eficiência e abrangência em atividades de reconhecimento.

Com efeito, sua arquitetura modular, interface intuitiva e capacidades de automação fazem dele uma escolha natural para hackers éticos e especialistas em pentest.

Afinal, dominar o Recon-NG significa ter à disposição uma das ferramentas mais poderosas para coleta de inteligência de fontes abertas.

No momento em que você combina suas capacidades com outras ferramentas de segurança, obtém um arsenal completo para avaliações de segurança abrangentes.

Com os cursos da Solyd One, você vai dominar as mais variadas ferramentas hacker e todas as habilidades necessárias para se tornar como hacker ético.

São mais de 30 cursos que você pode fazer para se tornar um profissional devidamente certificado e requisitado no mercado.

Você terá acesso a labs que simulam situações reais, grupo de networking pelo WhatsApp, 5 certificações práticas e participar de uma comunidade que lhe dará todo o suporte que precisar.

Vai aprender a realizar testes de invasão, identificar vulnerabilidades e se preparar para atuar no mercado de trabalho, e até ganhar uma grana extra em programas de Bug Bounties, diga-se de passagem.

Aproveite a oportunidade para investir na sua carreira, e torne-se o próximo especialista em segurança cibernética.