O mundo da segurança da informação está repleto de ferramentas e técnicas que visam proteger sistemas e dados de ameaças externas. Porém, há também ferramentas voltadas para a segurança ofensiva, com o objetivo de testar a eficácia desses sistemas, identificar vulnerabilidades e garantir que a proteção esteja funcionando como deveria. Uma dessas ferramentas é o Rubber Ducky.

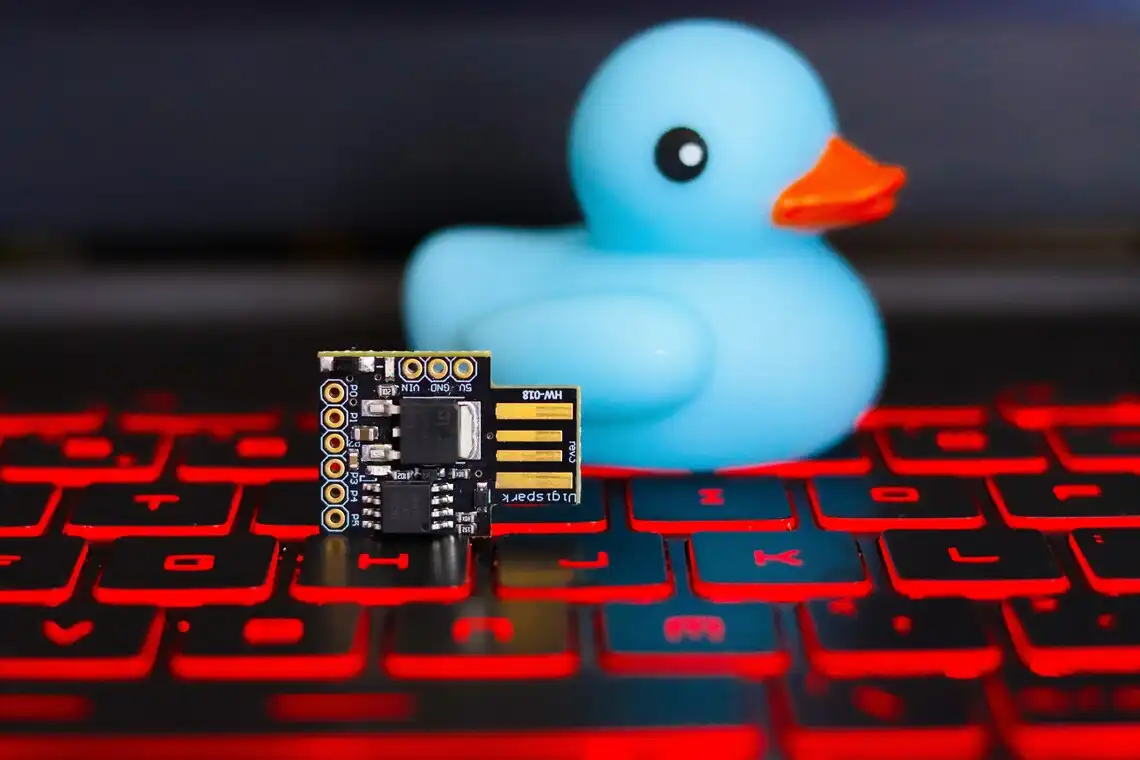

Você já ouviu falar desse dispositivo? Ele é um exemplo clássico de hardware hacking, utilizado por hackers e especialistas em pentest para testar a segurança de dispositivos.

O Rubber Ducky, muitas vezes, é a peça-chave para realizar ataques rápidos e eficazes, simulando o comportamento de um teclado comum, mas com um impacto muito maior.

Neste conteúdo, passaremos pelos seguintes tópicos:

- O que é o Rubber Ducky?

- Como funciona ?

- Qual o papel do Rubber Ducky no pentest?

O que é Rubber Ducky?

Primeiro, vamos entender isso melhor:

É um dispositivo USB que, à primeira vista, parece ser apenas um pendrive comum.

Porém, o que o torna único é a sua capacidade de se passar por um teclado e enviar comandos de forma extremamente rápida para um computador, sem que o usuário perceba.

Os criadores desenvolveram o dispositivo para facilitar ataques de hacking, permitindo que o hacker execute comandos diretamente no sistema alvo.

Ao conectar o Rubber Ducky a um computador, ele emula um teclado e executa uma série de comandos programados previamente.

Isso pode incluir desde a abertura de sites até a execução de scripts maliciosos ou a instalação de backdoors.

A configuração do Rubber Ducky é simples e eficaz, já que ele utiliza uma linguagem própria de scripts, conhecida como DuckyScript, para controlar as ações que ele deve realizar assim que conectado.

Ou seja, tudo o que o hacker precisa fazer é escrever os comandos, carregar o script no dispositivo e conectar o Rubber Ducky à máquina alvo.

Como funciona o Rubber Ducky?

Veja como funciona:

Ao conecta-lo ao computador, ele começa a simular a entrada de teclado, fazendo com que o sistema execute comandos de forma automática. Em vez de precisar de um hacker para digitar manualmente os comandos, o Rubber Ducky faz isso rapidamente, em um processo que pode levar apenas alguns segundos.

Os usuários programam os comandos por meio de DuckyScript, uma linguagem simples e poderosa. Ela permite ao usuário definir uma sequência de ações, como abrir programas, realizar downloads, executar scripts e muito mais.

O Rubber Ducky contorna certas medidas de segurança, como a exigência de senha em sistemas protegidos por autenticação, por exemplo.

Agora, isso é importante:

Por ser extremamente rápido, o Rubber Ducky executa ataques de hacking para se infiltrar em dispositivos sem ser detectado.

Além disso, ele é discreto e de fácil transporte, o que o torna uma ferramenta ideal para hackers que buscam explorar vulnerabilidades de sistemas físicos, como em uma rede corporativa, por exemplo.

Qual o papel no pentest?

Falando nisso, ele tem um papel fundamental no mundo do pentest. Para quem não sabe, pentest (ou teste de penetração) é uma prática de segurança que envolve a simulação de ataques para identificar vulnerabilidades em sistemas. O objetivo é descobrir brechas de segurança antes que os hackers possam explorá-las.

No contexto do pentest, o Rubber Ducky serve como uma ferramenta poderosa para testar a segurança de dispositivos físicos, como computadores e dispositivos de rede. Profissionais de segurança da informação o utilizam para simular ataques de hacking e verificar como os sistemas respondem a essas ameaças.

Veja como funciona no pentest:

Um pentester pode usá-lo para testar a segurança de um sistema operacional. A execução de scripts automatizados acessa configurações sensíveis, modifica arquivos ou instala malware.

O uso dessa ferramenta permite que os profissionais de pentest avaliem a eficácia das defesas do sistema e sugiram melhorias para reduzir os riscos.

Aqui está algo que ninguém te conta: em alguns casos, hackers utilizam o Rubber Ducky para realizar phishing físico, deixando um dispositivo comprometido em um local estratégico para que alguém o conecte a uma máquina sem perceber.

Isso pode ser feito, por exemplo, em um escritório ou ambiente corporativo, onde os sistemas não estão devidamente protegidos contra ataques físicos.

O impacto na segurança da informação

É fundamental entender o impacto do Rubber Ducky em termos de segurança digital. Isso ocorre porque ele destaca a importância da proteção física de sistemas e dispositivos.

Mesmo que uma rede de computadores tenha defesas cibernéticas robustas, a segurança física dos dispositivos ainda é uma área vulnerável, como demonstrado pelo uso do Rubber Ducky.

Por isso, os pentests com Rubber Ducky ajudam a destacar falhas em políticas de segurança física e fornecem recomendações para mitigação desses riscos.

Afinal, é possível ter um sistema protegido por firewalls e outras ferramentas de segurança. Mas, se alguém tiver acesso físico ao computador, como acontece com o Rubber Ducky, ele pode ser comprometido rapidamente.

A tecnologia por trás do Rubber Ducky também contribui para o crescente campo de hardware hacking. Dispositivos como esse são apenas um exemplo de como hackers e profissionais de segurança podem explorar falhas físicas em sistemas, criando novos métodos de ataque.

Conclusão

Em resumo, o Rubber Ducky é uma ferramenta surpreendentemente simples, mas extremamente eficaz, usada tanto por hackers quanto por profissionais de pentest.

O Rubber Ducky impacta diretamente a segurança da informação, ajudando a identificar vulnerabilidades em sistemas e dispositivos que muitas vezes passam despercebidos.

Se você é um profissional da área, ou simplesmente está interessado em aprender mais sobre segurança e hacking, o Rubber Ducky é, sem dúvida, uma ferramenta essencial para entender as falhas que podem ser exploradas por atacantes.

A Solyd One oferece o melhor curso de hardware hacking, onde você aprenderá desde os fundamentos até técnicas avançadas, e muitas ferramentas além do Rubber Ducky que vão tornar você um especialista capaz de identificar e corrigir falhas de segurança em dispositivos e sistemas físicos.