Nos dias atuais, a exposição a vulnerabilidades digitais tornou-se um dos principais desafios para empresas e profissionais de tecnologia, especialmente no contexto do aumento das ameaças cibernéticas e da complexidade das aplicações web.

Afinal, proteger dados sensíveis e sistemas críticos exige, acima de tudo, profundo conhecimento sobre os pontos fracos que podem ser explorados por agentes maliciosos.

Logo de início, é essencial compreender o que é SSRF, a vulnerabilidade alvo deste texto.

SSRF, ou Server-Side Request Forgery, surgiu como uma das técnicas de ataque mais preocupantes na segurança digital, justamente porque visa uma falha que permite a um atacante forjar requisições originadas do servidor.

A princípio, pode parecer uma questão técnica, porém, seus impactos vão muito além do ambiente de TI, sendo capaz de comprometer integridade, confidencialidade e disponibilidade de informações.

Não à toa, grandes empresas já sofreram prejuízos milionários em decorrência de incidentes relacionados a SSRF. Portando, é fundamental entender como funciona, por que representa riscos reais e como mitigar suas consequências.

Mesmo profissionais experientes em pentest e teste de intrusão consideram o SSRF um dos problemas mais desafiadores quando auditam sistemas modernos.

Logo após a introdução, você vai descobrir detalhes valiosos sobre esta ameaça, exemplos práticos, estratégias de defesa e dicas para reforçar sua postura de segurança digital. Prepare-se para um mergulho completo no universo do SSRF!

O que é SSRF?

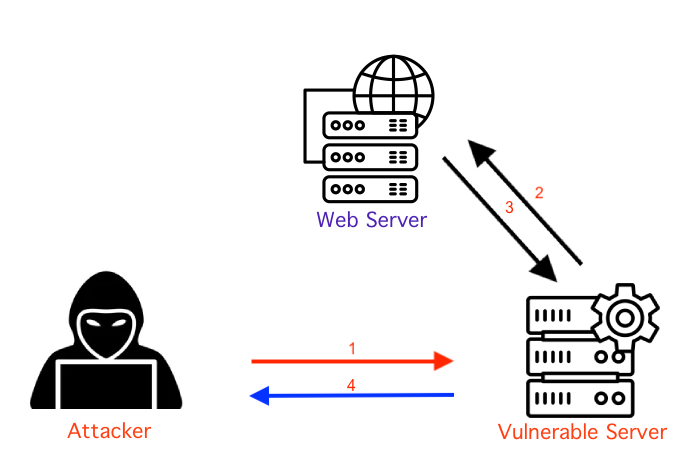

SSRF (Server-Side Request Forgery) é uma vulnerabilidade que permite a um atacante manipular um servidor web para que este faça requisições arbitrárias a recursos internos ou externos, usando sua própria permissão e contexto de rede.

Ou seja, em vez de tentar acessar dados diretamente, o atacante induz o servidor a agir como intermediário, conseguindo informações privilegiadas ou realizando ações maliciosas com credenciais que, em condições normais, ele não teria.

De maneira idêntica à técnicas clássicas de phishing, o SSRF explora a confiança que sistemas possuem nas requisições geradas internamente.

Em síntese, a falha ocorre quando uma aplicação aceita URLs fornecidas pelo usuário e as utiliza, sem validação adequada, para realizar chamadas do lado servidor, potencialmente acessando serviços privados, APIs restritas ou até mesmo metadados da infraestrutura (como informações de máquinas virtuais em nuvens públicas).

Analogamente, imagine um portal onde usuários podem fornecer links para serem baixados ou pré-visualizados pelo sistema.

Se o recurso não limita as URLs permitidas, o atacante pode induzir o servidor a acessar caminhos internos, como http://localhost/admin ou http://169.254.169.254/latest/meta-data/, explorando a habilidade da máquina de acessar internamente sistemas protegidos.

Como o SSRF funciona na prática

O funcionamento técnico do SSRF! Geralmente, essa vulnerabilidade nasce de funcionalidades rotineiras das aplicações web: importação de imagens, pré-visualização de URLs, webhooks, integrações automáticas, ou até sistemas de pagamento e notificação. Ao receber uma URL do usuário, o servidor faz uma requisição HTTP para o endereço informado, realizando a ação esperada (como baixar um arquivo ou buscar uma resposta de uma API).

Todavia, se o sistema não valida cuidadosamente o endereço informado, seja imponto restrições no formato, seja limitando o escopo das possíveis requisições, o servidor pode acabar acessando recursos inesperados. Inclusive, muitos ataques hacker exploram essa falta de verificação para contornar firewalls, acessar ter serviços bloqueados da internet pública, roubar dados sensíveis ou, pior ainda, escalar privilégios na infraestrutura.

De qualquer forma, é importante ressaltar que o SSRF pode assumir diversas formas, desde a exploração de endereços internos (localhost, IPs locais, nomes de serviços restritos) até utilizações avançadas que envolvem manipulação de DNS, abuso de proxies ou tentativas de realizar port scanning na rede interna, tudo isso partindo de ações que, em tese, seriam legítimas.

Exemplos Reais de Ataques SSRF

Só para ilustrar, diversos incidentes famosos envolveram SSRF em aplicações largamente utilizadas no mercado. Uma das consequências mais graves ocorreu quando hackers utilizaram o SSRF para acessar metadados de máquinas virtuais na AWS, obtendo chaves de acesso e credenciais privilegiadas, e, logo após, movendo-se lateralmente na infraestrutura de empresas afetadas.

Outro exemplo diz respeito a plataformas de pré-visualização de imagens. Sites que permitiam o upload de imagens via URL, sem restrição, acabaram sofrendo ataques que exploravam o SSRF para acessar documentos internos do próprio servidor, e, acima de tudo, executar comandos maliciosos que comprometeram a base de dados.

Para ter certeza de que o SSRF pode ser devastador, basta observar os casos em que atacantes conseguiram transcender as barreiras tradicionais de segurança.

Por exemplo, sistemas isolados por firewalL, ou microserviços somente acessíveis de dentro da rede, tornaram-se alvos disponíveis, justamente porque o servidor era utilizado como “ponte” para invadir espaços teoricamente seguros.

Então por que estamos lhe contando isso? Porque, a menos que as equipes de desenvolvimento adotem práticas rígidas de validação e restrição das URLs, a vulnerabilidade SSRF continuará figurando como uma das falhas mais exploradas em pentest, teste de intrusão e operações ofensivas de hackers.

Por que o SSRF é tão perigoso para a segurança digital?

Atualmente, as aplicações web migraram para estruturas cada vez mais distribuídas, empregando microserviços, containers e orquestração na nuvem, a fim de oferecer escalabilidade e modularidade.

Consequentemente, a comunicação interna entre diferentes serviços ocorre intensamente via APIs, URLs e endpoints privados. E, ao permitir que uma entrada controlada pelo usuário seja usada para requisições internas, o SSRF abre espaço para múltiplos cenários de ataque.

Ademais, o SSRF como vetor de ataque hacker pode implicar na superação de barreiras de acesso, vazamento de credenciais, execução de comandos remotos, roubo de arquivos privados e até interrupção de serviços críticos. Com efeito, organizações de todos os portes vêm investindo em programas de pentest justamente para detectar e remediar riscos derivados do SSRF.

Diga-se de passagem, as soluções tradicionais, como firewalls e filtros de aplicação, por vezes são insuficientes para impedir ataques SSRF, porque o próprio servidor está atuando como “agente interno”, contornando limitações impostas pela infraestrutura de segurança.

Principais Vetores de Exploração SSRF

Vamos falar sobre os vetores de exploração mais comuns? Em geral, SSRF é potencializado por recursos presentes em:

- Integrações de APIs externas e internas, onde a aplicação consome dados a partir de URLs dinâmicas.

- Sistemas de upload e pré-visualização de arquivos por endereços fornecidos pelo usuário.

- Webhooks e notificações automáticas entre microserviços.

- Importação de dados de fontes externas, sem validação adequada.

- Ambientes em nuvem (AWS, GCP, Azure), onde metadados de instâncias podem ser acessados via HTTP.

Inclusive, uma falha SSRF pode ser explorada para realizar port scanning da rede interna, identificar serviços desprotegidos, coletar informações sobre configuração e mapear o ambiente, tudo sem levantar suspeitas diretamente.

Ações de Pentest e Teste de Intrusão contra SSRF

No momento em que equipes de segurança digital iniciam avaliações de pentest, o SSRF ganha destaque como um dos teste de intrusão mais críticos. Afinal, é preciso examinar todos os pontos onde a aplicação aceita URLs fornecidas pelo usuário e realiza chamadas servidoras subsequentes.

Geralmente, o processo envolve:

- Mapeamento dos endpoints que recebem URLs dinâmicas.

- Testes com endereços internos (

localhost,127.0.0.1,10.x.x.x, etc). - Tentativas de acessar serviços como bancos de dados, APIs privadas ou metadados do ambiente.

- Abuse de redirecionamentos, manipulação de DNS e exploração de endpoints vulneráveis.

- Análise da resposta do servidor para detectar comportamentos inesperados.

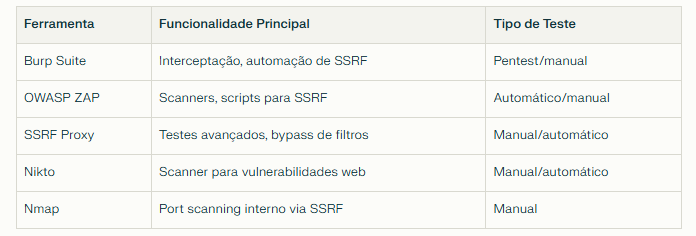

Com o intuito de garantir integridade, os pentesters empregam ferramentas específicas, como Burp Suite, OWASP ZAP e scripts automatizados, capazes de identificar SSRF em diferentes camadas da aplicação.

De tempos em tempos, surgem novas formas de exploração, exigindo atualização constante das metodologias de pentest e defesa.

Ah, isso é muito melhor… quando sistemas incorporam scanners de segurança automatizados para identificar tentativas de SSRF antes do deploy em produção.

Técnicas Avançadas de Ataque SSRF

De agora em diante, fica evidente que o SSRF não se restringe a exploração simples de endereços internos. Inclusive, hackers empregam técnicas sofisticadas, como:

- Abuso de protocolos alternativos (gopher, file, ftp, dict, etc.).

- Blind SSRF: quando o retorno da requisição não é exibido ao atacante, mas respostas indiretas podem ser coletadas via side channels.

- Bypass de filtros: uso de encoding, manipulação do DNS, subdomínios e redirecionamentos para driblar bloqueios.

- SSRF chained: combinação com outras vulnerabilidades, como RCE (Remote Code Execution) e privilege escalation.

Conforme as aplicações evoluem, os métodos de ataque se tornam, analogamente, mais criativos e difíceis de mitigar, sobretudo em ambientes multi-cloud e sistemas descentralizados.

Principais Consequências do SSRF

Após a exposição direta de dados sensíveis, o SSRF pode desencadear uma série de problemas graves para a organização. Vamos falar sobre alguns deles?

- Comprometimento de credenciais internas e tokens de autenticação.

- Descoberta e mapeamento de serviços privados.

- Execução de comandos e funções administrativas.

- Roubo de arquivos confidenciais.

- Ataques indiretos a terceiros, usando o servidor como vetor (pivoting).

- Interrupção de serviços críticos, prejudicando operações e negócios.

Lembrar… mesmo que a vulnerabilidade não resulte imediatamente em perda de dados, ela pode ser utilizada como trampolim para aumentar o escopo do ataque hacker, afetando múltiplos sistemas ao mesmo tempo.

Como Identificar SSRF em Aplicações

Para que equipes de segurança digital possam mitigar riscos e/ou corrigir falhas, é vital investir tempo na identificação proativa de SSRF. Em resumo, alguns sinais de alerta são:

- Funcionalidades que recebem ou processam URLs fornecidas pelo usuário sem validação.

- Possibilidade de acessar recursos internos por meio de requisições feitas pelo servidor.

- Erros de configuração em reverse proxies, firewalls ou roteadores.

- Respostas anômalas quando diferentes test cases são inseridos nas funcionalidades vulneráveis.

Analogamente, ferramentas de automação como scanners DAST (Dynamic Application Security Testing), integradas ao pipeline de desenvolvimento (DevSecOps), ajudam a identificar brechas antes mesmo que o código chegue à produção.

Prevenção e Mitigação de SSRF: Estratégias Fundamentais

Você quer proteger suas aplicações contra SSRF? Então vamos abordar técnicas indispensáveis para mitigar riscos e fortalecer a postura de segurança digital.

1. Validação rigorosa de entrada:

Acima de tudo, nunca confie na entrada do usuário. Certifique-se de validar de forma robusta os valores de URLs informadas, apenas permitindo domínios conhecidos e confiáveis.

2. Lista de Permissão (Whitelist):

Implemente listas de domínios autorizados para chamadas do servidor, bloqueando endereços não previstos. Esta abordagem reduz drasticamente a superfície de ataque.

3. Restrição de IPs internos:

Bloqueie chamadas para endereços internos, como localhost ou faixas privadas (10.x.x.x, 172.16.x.x, 192.168.x.x). Inclusive, monitore tentativas recorrentes de acesso a esses ranges.

4. Controle de protocolos:

Permita apenas protocolos legítimos (HTTP/HTTPS), restringindo alternativas como FTP, FILE, Gopher, entre outros.

5. Análise de Redirecionamentos:

Evite que requisições possam ser redirecionadas para destinos não autorizados, usando mecanismos de follow redirects restritos.

6. Hardening do Servidor:

Realize configurações de segurança reforçadas no servidor de aplicação, isolando redes, restringindo permissões e segmentando serviços críticos.

7. Monitoramento de Logs e Alertas:

Configure sistemas de monitoramento e alerta para identificar requisições suspeitas, especialmente aquelas que tentam acessar o metadata de instâncias na nuvem.

8. Testes periódicos:

Execute testes de pentest frequentes e avaliações de segurança automatizadas, assim você conseguirá detectar novas variantes da vulnerabilidade SSRF.

Portanto, a implementação conjunta dessas práticas é, conforme especialistas, a maneira mais eficaz de prevenir prejuízos advindos do SSRF.

SSRF em Ambientes de Computação em Nuvem

De forma que as empresas migraram suas aplicações para ambientes de nuvem pública, o SSRF tornou-se ainda mais crítico.

Ou seja, diversas plataformas, incluindo AWS, GCP e Azure, possuem endpoints internos de metadados, acessíveis apenas pela rede da máquina virtual.

Atacantes exploram SSRF para obter credenciais, configurações de infraestrutura e permissões administrativas, tudo a partir de uma simples requisição HTTP.

Em síntese, SSRF é um dos principais vetores de risco mapeados por grandes provedores de nuvem, tanto que atualizam regularmente suas recomendações de segurança e oferecem ferramentas automatizadas para detectar possíveis brechas.

Recomendações dos Especialistas

Então, o que os maiores especialistas do segmento aconselham? Antes de tudo, a abordagem deve ser multifacetada. Além de implementar filtros e validações no código, as empresas precisam investir em atualização constante das equipes, monitoramento proativo e revisão periódica da arquitetura de rede.

Simplesmente porque nós queríamos que você estivesse um passo à frente dos atacantes, recomenda-se:

- Treinamento contínuo para desenvolvedores.

- Atualização das ferramentas de escaneamento automático.

- Integração de frameworks de segurança ao ciclo de desenvolvimento (DevSecOps).

- Compartilhamento de informações e incidentes com comunidades de segurança digital.

Como você sabe, a segurança digital é um processo contínuo!

O SSRF não pode ser tratado como uma vulnerabilidade pontual a ser corrigida e esquecida. Justamente por existir em múltiplas camadas da arquitetura, exige abordagem sistemática e vigilância constante.

Ademais, a colaboração entre desenvolvedores, analistas de segurança, pentesters e gestores é, afinal, peça-chave para que o ciclo de proteção se mantenha eficiente frente às mudanças tecnológicas e aos métodos criativos dos hackers.

Ferramentas Indicadas para Detecção de SSRF

Para realizar teste de intrusão e identificar SSRF, considere as seguintes ferramentas reconhecidas no mercado:

Conclusão

Enfim, a vulnerabilidade SSRF permanece entre as mais críticas da era digital, representando riscos reais para aplicativos modernos, ambientes em nuvem e serviços conectados.

Portanto, compreender suas características, vetores de ataque, técnicas de detecção e, principalmente, estratégias robustas de mitigação garante que sua empresa (ou projeto pessoal) esteja preparada para os desafios da segurança digital.

Com os cursos da Solyd One, você vai dominar todas as habilidades necessárias para se tornar como hacker ético.

São mais de 30 cursos que você pode fazer para se tornar um profissional devidamente certificado e requisitado no mercado.

Você terá acesso a labs que simulam situações reais, grupo de networking pelo WhatsApp, 5 certificações práticas e participar de uma comunidade que lhe dará todo o suporte que precisar.

Vai aprender a realizar testes de invasão, identificar vulnerabilidades e se preparar para atuar no mercado de trabalho, e até ganhar uma grana extra em programas de Bug Bounties, diga-se de passagem.

Aproveite a oportunidade para investir na sua carreira, e torne-se o próximo especialista em segurança cibernética.