XXE representa uma das vulnerabilidades mais críticas e subestimadas no mundo da segurança de aplicações web. Conforme as organizações aumentam sua dependência de dados estruturados em XML, certamente a necessidade de compreender os ataques de Entidade Externa XML torna-se fundamental.

Afinal, esses ataques exploram fraquezas na configuração de parsers XML, permitindo que atacantes acessem arquivos locais, realizem ataques de falsificação de solicitação do lado do servidor e até mesmo executem código remoto.

Atualmente, os ataques XXE representam uma ameaça significativa porque muitas aplicações processam dados XML sem implementar as devidas medidas de segurança. Sobretudo, esta vulnerabilidade ganhou destaque ao aparecer na lista OWASP Top 10 em 2017, ocupando a posição A4.

Todavia, mesmo com essa conscientização, ainda observamos casos frequentes de vulnerabilidades XXE em ambiente de produção, inclusive em grandes corporações.

A fim de proteger adequadamente as aplicações, logo é essencial entender não apenas como esses ataques funcionam, mas também as diversas formas que podem assumir.

Portanto, este artigo explora detalhadamente todos os aspectos dos ataques XXE, desde os conceitos fundamentais até as técnicas mais avançadas de prevenção.

O Que São Entidades Externas XML?

XML (eXtensible Markup Language) utiliza entidades como uma forma de armazenar e referenciar dados.

Analogamente a variáveis em linguagens de programação, as entidades XML permitem definir atalhos para conteúdos que podem ser reutilizados ao longo do documento.

Enfim, existem diferentes tipos de entidades, sendo as externas as mais preocupantes do ponto de vista de segurança.

Estrutura Básica das Entidades XML

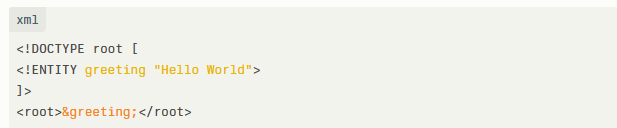

De forma que possamos compreender melhor, vejamos um exemplo simples de entidade interna:

No momento em que o parser processa este XML, ele substitui &greeting; pelo valor “Hello World”. Geralmente, este comportamento é útil e seguro. Entretanto, as entidades externas introduzem riscos significativos.

Entidades Externas: O Cerne do Problema

As entidades externas referenciam conteúdo localizado fora do documento XML atual. Diga-se de passagem, elas podem apontar para arquivos locais ou recursos remotos através de URIs.

Tipos de Ataques XXE

Em segundo lugar, devemos categorizar os diferentes tipos de ataques XXE. Com efeito, essa classificação nos ajuda a compreender melhor as técnicas utilizadas pelos atacantes:

1. XXE Clássico (In-Band) Inicialmente, o XXE clássico representa a forma mais direta do ataque. Nesse cenário, o atacante consegue visualizar diretamente o resultado da exploração na resposta da aplicação. Logo após o envio do payload malicioso, o conteúdo do arquivo solicitado aparece na resposta HTTP.

2. XXE Blind (Out-of-Band) Por outro lado, o XXE Blind ocorre quando a aplicação não retorna o conteúdo diretamente na resposta. Então, o atacante precisa utilizar técnicas mais sofisticadas, como requisições DNS ou HTTP para servidores externos controlados por ele.

3. XXE Baseado em Erro Ademais, existe o XXE baseado em erro, onde o atacante explora mensagens de erro verbose para extrair informações. Com o intuito de obter dados sensíveis, o invasor força o parser a gerar erros que revelam conteúdo de arquivos.

Como funciona um ataque XXE?

Deixa a gente te contar como um ataque XXE típico se desenvolve na prática. Com a finalidade de ilustrar esse processo, acompanharemos um cenário real de exploração.

Fase 1: Reconhecimento e Identificação

Em primeiro lugar, o atacante identifica pontos de entrada que processam XML. Inclusive, essa fase envolve:

- Análise de formulários que enviam dados XML

- Identificação de APIs que consomem XML

- Verificação de funcionalidades de upload de arquivos

- Análise de serviços web SOAP

Para ter certeza de que encontrou um ponto vulnerável, o atacante geralmente envia payloads simples de teste. Logo após essa verificação inicial, ele pode confirmar se o parser XML está processando entidades externas.

Fase 2: Exploração Inicial

No momento em que confirma a vulnerabilidade, o atacante começa a exploração. Analogamente a um ladrão testando diferentes chaves, ele experimenta diversos payloads para mapear as capacidades do sistema.

Fase 3: Escalação e Exfiltração de Dados

Em seguida, com a confirmação da vulnerabilidade, o atacante escalona o ataque. Certamente, essa fase representa o momento mais crítico, pois envolve:

- Leitura de Arquivos Sensíveis;

- Varredura de Rede Interna;

- Negação de Serviço (DoS);

XXE em diferentes contextos

Simplesmente porque cada aplicação é única, os ataques XXE manifestam-se de formas variadas. No geral, podemos observar essa vulnerabilidade em diversos contextos:

Aplicações Web Tradicionais

Atualmente, muitas aplicações web ainda utilizam XML para troca de dados. Sobretudo em sistemas legados, encontramos funcionalidades como:

- Upload de arquivos XML de configuração

- APIs REST que aceitam XML como formato alternativo

- Sistemas de importação/exportação de dados

- Funcionalidades de relatórios personalizados

Serviços Web SOAP

De maneira idêntica, os serviços SOAP representam alvos frequentes. Com efeito, esses serviços processam mensagens XML complexas, criando múltiplas oportunidades de exploração. Logo, um hacker ético durante um pentest frequentemente encontra vulnerabilidades XXE em endpoints SOAP.

APIs Modernas e Microserviços

Todavia, mesmo em arquiteturas modernas, o XXE permanece relevante. A fim de manter compatibilidade com sistemas legados, muitas APIs ainda processam XML. Então, atacantes experientes exploram essas funcionalidades “esquecidas”.

Aplicações Mobile

Ademais, aplicações mobile que sincronizam dados via XML também apresentam riscos. No momento em que essas aplicações processam configurações ou dados de usuário em formato XML, tornam-se vulneráveis a ataques XXE.

Impactos e Consequências: Por Que XXE É Tão Perigoso

Então por que estamos lhe contando isso com tanta ênfase? Certamente, os impactos de uma exploração XXE bem-sucedida podem ser devastadores para qualquer organização.

Violação de Confidencialidade

Em primeiro lugar, o XXE permite acesso não autorizado a arquivos confidenciais. Logo após uma exploração bem-sucedida, atacantes podem acessar:

- Arquivos de configuração com credenciais

- Logs de sistema contendo informações sensíveis

- Código-fonte da aplicação

- Dados de usuários e clientes

- Informações estratégicas da empresa

Comprometimento da Integridade

Por outro lado, em cenários mais avançados, atacantes podem modificar dados através de XXE. Com o propósito de causar danos maiores, eles podem:

- Alterar arquivos de configuração

- Modificar dados de usuários

- Injetar conteúdo malicioso

- Comprometer a lógica de negócio

Impacto na Disponibilidade

Inclusive, ataques XXE podem causar negação de serviço. De tempos em tempos, observamos casos onde:

- Consumo excessivo de recursos do servidor

- Travamento de processos de parsing XML

- Indisponibilidade de serviços críticos

- Degradação significativa de performance

Consequências Legais e Regulatórias

Acima de tudo, as consequências legais podem ser severas. Atualmente, regulamentações como LGPD, GDPR e outras legislações de proteção de dados impõem sanções rigorosas para vazamentos. Portanto, uma exploração XXE pode resultar em:

- Multas substanciais

- Processos judiciais

- Perda de licenças e certificações

- Danos irreparáveis à reputação

Técnicas Avançadas de Exploração XXE

De qualquer forma, atacantes experientes desenvolveram técnicas sofisticadas para contornar proteções básicas. Veja abaixo:

- XXE Blind Avançado;

- Bypassing de Filtros;

- XXE via SVG e outros formatos.

Detecção de Vulnerabilidades XXE

Lembrar que um teste de intrusão eficaz requer metodologia estruturada. Logo, profissionais de pentest utilizam abordagens sistemáticas para identificar vulnerabilidades XXE.

Reconhecimento Automatizado

Em primeiro lugar, ferramentas automatizadas ajudam na identificação inicial:

Burp Suite Extensions:

- XXE Injector

- Content Type Converter

- XML Validator

Ferramentas Especializadas:

- XXEinjector

- oxml_xxe

- Blind XXE

Testes Manuais Estruturados

Por outro lado, testes manuais proporcionam cobertura mais abrangente. Com o intuito de garantir detecção completa, hackers éticos seguem metodologias específicas:

1. Mapeamento de Superfície de Ataque:

- Identificação de endpoints que processam XML

- Análise de funcionalidades de upload

- Verificação de APIs e serviços web

- Teste de diferentes content-types

2. Validação de Vulnerabilidades:

- Testes com payloads básicos

- Confirmação de processamento de entidades

- Verificação de diferentes tipos de XXE

- Documentação de evidências

Ferramentas para Hacker Ético

Ademais, um hacker ético profissional utiliza diversas ferramentas especializadas:

Burp Suite Professional: Certamente, essa ferramenta oferece recursos abrangentes para detecção de XXE, incluindo scanner automático e extensões especializadas.

OWASP ZAP: De forma que complementa outros testes, o ZAP fornece plugins específicos para detecção de XXE.

Nmap Scripts: Para que seja possível detectar serviços vulneráveis, scripts NSE específicos ajudam na identificação de endpoints XML.

Estratégias de Prevenção: Defendendo Contra XXE

Então, como proteger efetivamente suas aplicações contra ataques XXE?

Certamente, a prevenção requer abordagem multicamada e implementação cuidadosa de controles de segurança.

Configuração Segura de Parsers XML

Em primeiro lugar, a configuração adequada dos parsers XML representa a defesa mais fundamental. Logo após identificar todos os pontos onde sua aplicação processa XML, implemente as seguintes configurações:

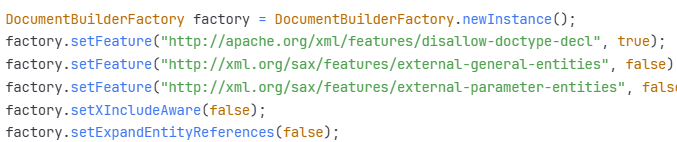

Para aplicações Java:

Aplicações .NET:

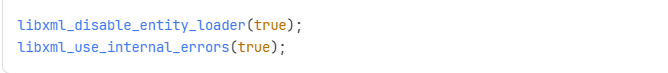

Para aplicações PHP:

Validação e Sanitização de Entrada

Por outro lado, implementar validação rigorosa de dados de entrada complementa as configurações de parser. Com a finalidade de garantir segurança adicional:

Whitelist de Elementos Permitidos: Crie listas explícitas de elementos XML aceitos pela aplicação, rejeitando qualquer conteúdo que não esteja na lista aprovada.

Sanitização de Caracteres Especiais: Implemente rotinas que removam ou escapem caracteres potencialmente perigosos antes do processamento XML.

Validação de Schema: Utilize esquemas XML (XSD) para validar estrutura e conteúdo antes do processamento.

Arquitetura Defensiva

Ademais, considere mudanças arquiteturais que reduzam a superfície de ataque:

Processamento em Sandbox: Execute parsers XML em ambientes isolados com privilégios limitados, de forma que mesmo uma exploração bem-sucedida tenha impacto limitado.

Migração para JSON: Sempre que possível, migre de XML para JSON, eliminando completamente o risco de XXE.

Proxies de Validação: Implemente proxies dedicados que validem e sanitizem todo conteúdo XML antes de encaminhá-lo para aplicações internas.

Monitoramento e Detecção: Identificando Tentativas de Ataque

De agora em diante, estabelecer monitoramento eficaz torna-se crucial para detectar tentativas de exploração XXE. No momento em que implementa controles preventivos, você também deve preparar-se para detectar ataques.

Logs de Segurança Específicos

Geralmente, ataques XXE deixam rastros característicos nos logs. Portanto, configure monitoramento para:

- Tentativas de acesso a arquivos do sistema

- Requisições com payloads XML suspeitos

- Erros de parsing XML frequentes

- Conexões de rede não autorizadas originárias do servidor

Sistemas de Detecção de Intrusão (IDS)

Com efeito, IDSs modernos incluem regras específicas para detectar tentativas de XXE. Certifique-se de manter as regras atualizadas e configuradas adequadamente para seu ambiente.

Análise Comportamental

Inclusive, implemente análise comportamental que identifique padrões anômalos:

- Volumes incomuns de requisições XML

- Tentativas de acesso a arquivos sensíveis

- Padrões de tráfego suspeitos

- Anomalias em tempos de resposta

Casos Reais e Lições Aprendidas

Simplesmente porque a teoria pode parecer abstrata, examinaremos casos reais onde ataques XXE causaram impactos significativos.

Caso 1: Vazamento de Dados Governamentais

Em 2019, uma vulnerabilidade XXE em um portal governamental permitiu acesso a milhões de registros de cidadãos. O atacante explorou uma funcionalidade de upload de documentos XML para acessar arquivos de configuração contendo credenciais de banco de dados.

Lições Aprendidas:

- Testes de penetração regulares são essenciais

- Validação de upload de arquivos deve ser rigorosa

- Segregação de dados sensíveis previne impactos massivos

Caso 2: Comprometimento de Sistema Bancário

Logo após identificar uma API que processava XML para transações B2B, atacantes conseguiram acessar logs de transações de outros clientes através de XXE blind.

Lições Aprendidas:

- APIs internas requerem mesma atenção que interfaces públicas

- Logs podem conter informações tão sensíveis quanto dados principais

- Monitoramento de acesso a arquivos detecta atividades suspeitas

Caso 3: Ataque a Cadeia de Suprimentos

Atacantes comprometeram um fornecedor de software através de XXE em sua ferramenta de build, distribuindo backdoors para clientes downstream.

Lições Aprendidas:

- Segurança da cadeia de suprimentos é crítica

- Ferramentas de desenvolvimento podem ser vetores de ataque

- Validação de integridade de software é essencial

Testes e Validação: Garantindo Eficácia das Proteções

Para que suas proteções sejam eficazes, testes regulares tornam-se indispensáveis. Em síntese, uma estratégia de testes abrangente deve incluir:

Testes Automatizados Contínuos

Implemente testes automatizados que executem regularmente.

Auditorias de Código

Regularmente, conduza revisões de código focadas em:

- Configurações de parsers XML

- Pontos de processamento de entrada XML

- Implementação de controles de segurança

- Atualizações de bibliotecas e frameworks

Testes de Penetração Especializados

Contrate hackers éticos especializados em XXE para testes aprofundados. Esses profissionais utilizam técnicas avançadas que podem não ser cobertas por testes automatizados.

Tendências Futuras: XXE em Tecnologias Emergentes

Atualmente, novas tecnologias criam novos vetores para ataques XXE. Consequentemente, devemos preparar-nos para essas ameaças emergentes:

XXE em Containerização

Com a adoção crescente de containers, encontramos XXE em:

- Arquivos de configuração Docker

- Manifests Kubernetes

- Ferramentas de orquestração

IoT e XXE

Dispositivos IoT frequentemente utilizam XML para configuração e comunicação, criando novos pontos de vulnerabilidade em ambientes anteriormente seguros.

Blockchain e Tecnologias Distribuídas

Surpreendentemente, algumas implementações blockchain processam metadados XML, introduzindo riscos XXE em tecnologias consideradas seguras por design.

Compliance e Frameworks de Segurança

No momento em que implementa proteções XXE, considere requisitos de compliance:

OWASP Top 10

O XXE aparece consistentemente no OWASP Top 10, reforçando sua importância para organizações que seguem essas diretrizes.

ISO 27001

Controles relacionados a processamento seguro de dados e prevenção de acesso não autorizado aplicam-se diretamente à prevenção de XXE.

NIST Cybersecurity Framework

Funções de “Detect” e “Protect” do framework NIST incluem controles específicos relevantes para prevenção de XXE.

Ferramentas e Recursos: Arsenal do Profissional

Finalmente, apresentamos um arsenal completo de ferramentas e recursos para profissionais que lidam com XXE:

Ferramentas de Teste

XXEinjector: Ferramenta especializada para exploração automática de XXE Burp Suite: Suite completa com extensões específicas para XXE OWASP ZAP: Proxy de segurança com plugins para detecção de XXE

Recursos de Aprendizado

PortSwigger Web Security Academy: Laboratórios práticos de XXE OWASP Testing Guide: Metodologias oficiais de teste Vulnerable Applications: Aplicações intencionalmente vulneráveis para prática

Bibliotecas Seguras

Mantenha-se atualizado com bibliotecas que implementam proteções XXE por padrão:

- Java: JAXP com configurações seguras

- .NET: System.Xml com DtdProcessing.Prohibit

- Python: lxml com configurações restritivas

- PHP: libxml com entity loading desabilitado

Conclusão: Defendendo o Futuro Digital

Em síntese, XXE representa uma ameaça persistente que requer atenção constante e implementação cuidadosa de controles de segurança.

Logo após compreender profundamente essa vulnerabilidade, você está melhor preparado para defendê-la.

Lembrando que a segurança é um processo contínuo, não um destino. Portanto, mantenha-se atualizado com novas técnicas de ataque e defesa, conduza testes regulares e implemente monitoramento eficaz.

Com os cursos da Solyd One, você vai dominar todas as habilidades necessárias para se tornar como hacker ético.

São mais de 30 cursos que você pode fazer para se tornar um profissional devidamente certificado e requisitado no mercado.

Você terá acesso a labs que simulam situações reais, grupo de networking pelo WhatsApp, 5 certificações práticas e participar de uma comunidade que lhe dará todo o suporte que precisar.

Vai aprender a realizar testes de invasão, identificar vulnerabilidades e se preparar para atuar no mercado de trabalho, e até ganhar uma grana extra em programas de Bug Bounties, diga-se de passagem.

Aproveite a oportunidade para investir na sua carreira, e torne-se o próximo especialista em segurança cibernética.